Oprogramowanie do zarządzania zagrożeniami wewnętrznymi

Kontrola dostępu. Monitoruj aktywność insiderów. Reaguj na incydenty. WSZYSTKO W JEDNYM

Wyzwania związane z zagrożeniami wewnętrznymi

Źródłem zagrożeń wewnętrznych mogą być: pracownicy, zleceniobiorcy będący osobami trzecimi i wszyscy pozostali partnerzy biznesowi, którzy mają dostęp do infrastruktury danych w firmie.

Zagrożenia wewnętrzne mogą wiązać się z nadużyciem dostępu do poszczególnych danych w celu kradzieży, uszkodzenia lub zniszczenia cennych danych firmy i pracowników. Oczywiście incydenty związane z bezpieczeństwem danych mogą być również powodowane nieumyślnie. Chociaż to naruszenia bezpieczeństwa danych są najczęstszym problemem to również zmiany konfiguracji także powinny być objęte polityką bezpieczeństwa wewnętrznego.

Opracowując program zarządzania zagrożeniami wewnętrznymi w celu łagodzenia i zapobiegania zagrożeniom wewnętrznym, oficerowie bezpieczeństwa muszą wziąć pod uwagę konkretne podejścia i dedykowane narzędzia do zarządzania zagrożeniami wewnętrznymi. Wykrywanie i badanie incydentów wewnętrznych jest szczególnym wyzwaniem dlatego, że:

- Insiderzy mają autoryzowany dostęp.

- Jeden insider w ciągu dnia wykonuje nawet 10.000 operacji w ciągu dnia.

- Insiderzy wiedzą kto wchodzi, a kto opuszcza system.

- Insiderzy mogą działać razem ukrywając swoje ślady.

Ostatnie badania wskazują rosnące znaczenie zarządzania zagrożeniami wewnętrznymi, a eksperci określają takie ataki jako najbardziej ciche i niszczycielskie. Stworzenie solidnego programu wykrywania zagrożeń wewnętrznych i inwestowanie w niezawodne produkty do wykrywania zagrożeń wewnętrznych może zapewnić Twojej organizacji dodatkową warstwę ochrony, pomagając zapobiegać potencjalnym incydentom związanym z bezpieczeństwem, zanim spowodują one znaczne szkody.

Ochrona przed zagrożeniami wewnętrznymi w praktyce

W tym materiale przedstawimy popularny styl działania insiderów zwany leapfrog attack na serwerach firmowych. Dowiesz się jak możesz używać naszego oprogramowania aby zwalczyć takie zachowania.

Zapobiegaj zagrożeniom wewnętrznym z Syteca®

Syteca jest uniwersalnym oprogramowaniem do zarządzania wewnętrznymi zagrożeniami korporacyjnymi, który spełnia szerokie spektrum potrzeb w zakresie bezpieczeństwa na wszystkich płaszczyznach infrastruktury danych, od komputerów stacjonarnych po jump serwery.

Platforma łączy w sobie niezawodne narzędzia do wykrywania zagrożeń wewnętrznych, w tym kompleksowe monitorowanie aktywności i funkcję ostrzegania, zaawansowany zestaw narzędzi do zarządzania dostępem i kontroli tożsamości, ręczną i automatyczną reakcję na incydenty oraz zaawansowane raportowanie. To sprawia, że Syteca to kompleksowe rozwiązanie do wdrażania polityki bezpieczeństwa poufnych informacji.

Monitoruj i badaj aktywność

Syteca to kompleksowe rozwiązanie monitorujące i rejestrujące aktywność pracowników, wykrywające ich podejrzane działania.

Jako profesjonalne oprogramowanie do monitorowania zagrożeń wewnętrznych, Syteca monitoruje wszystkich użytkowników, niezależnie od ich uprawnień, zapewniając zaawansowane techniki ochrony gwarantujące, że nawet dział IT nie będzie w stanie zatrzeć śladów działania.

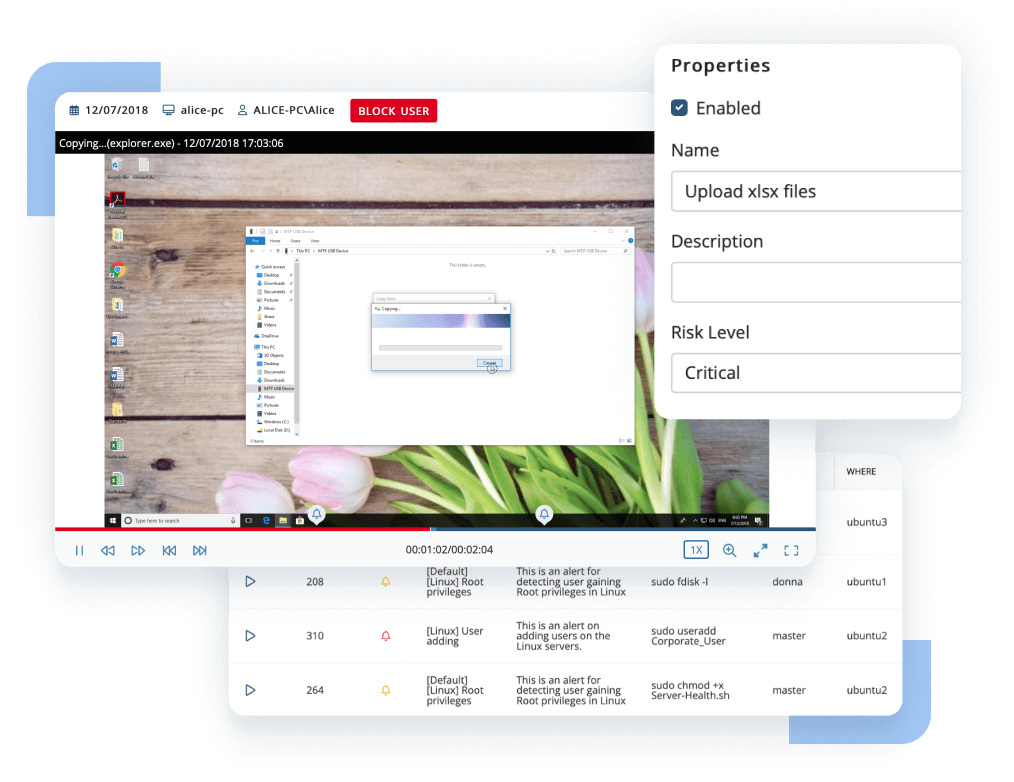

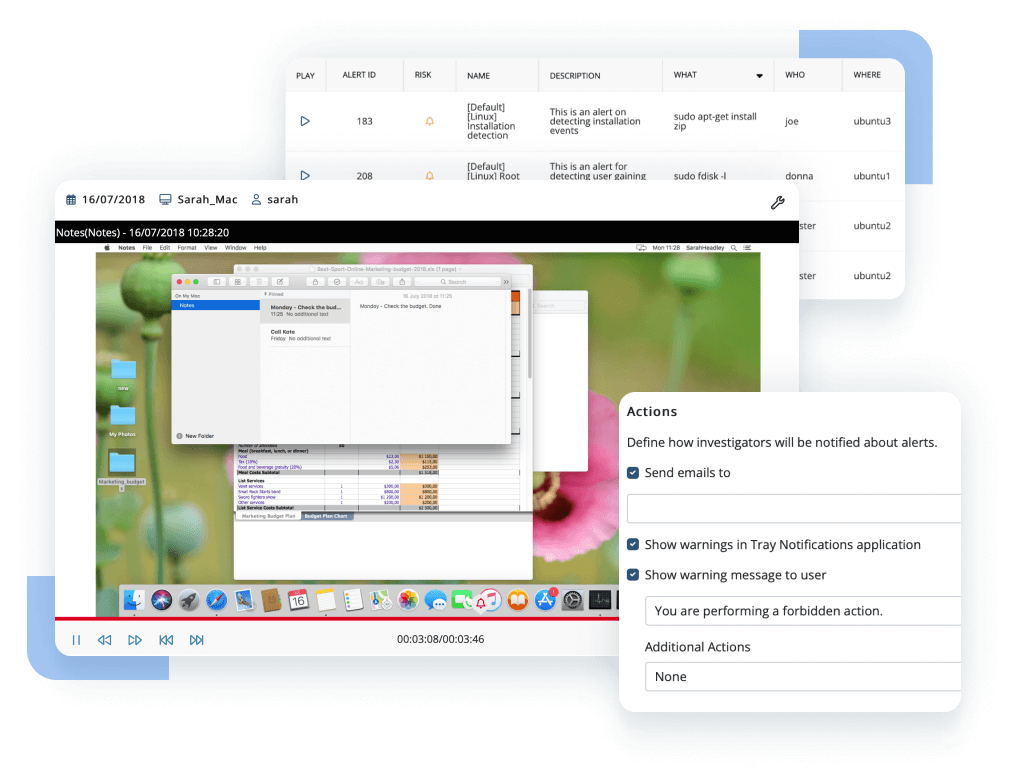

Nagrywanie sesji

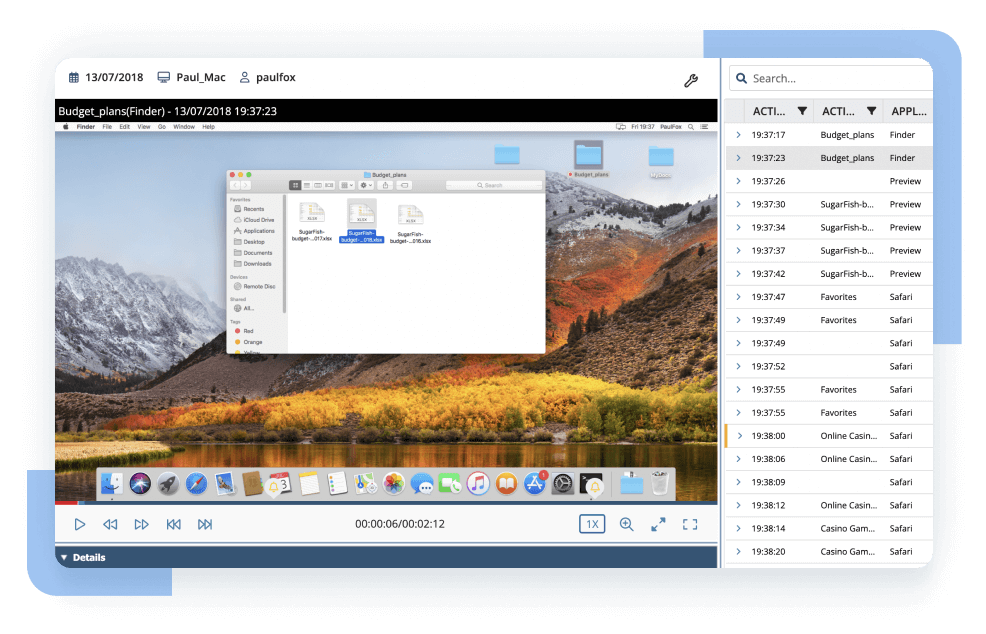

Syteca pozwala na nagrywanie wszystkich sesji użytkowników na urządzeniach. Dostępne są opcje filtrowania rekordów oparte na adresach IP i nazwach użytkowników.

Platforma rejestruje sesje użytkownika w formacie zrzutu ekranu indeksowanego wieloma warstwami metadanych tekstowych, od nazw aplikacji po wpisywane naciśnięcia klawiszy i szczegóły podłączonych urządzeń.

W zależności od typu urządzeń końcowych, klienci Syteca mogą nagrywać jedną, kilka lub wszystkie sesje użytkowników.

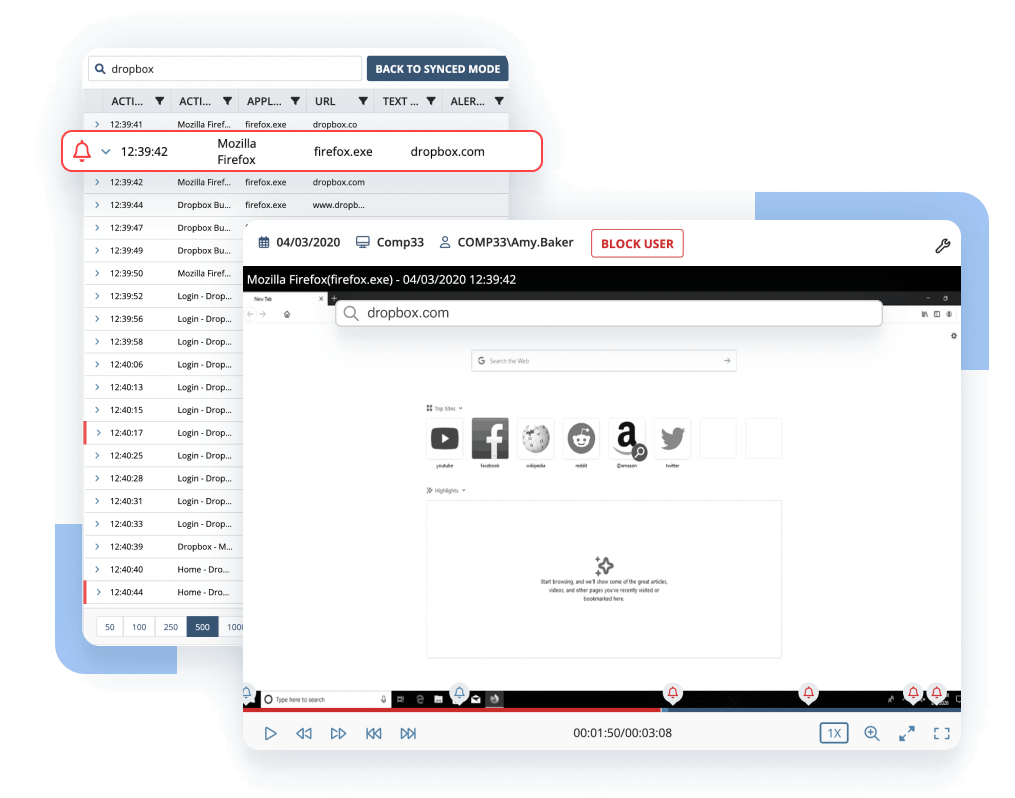

Wyszukiwanie po słowach kluczowych

Oprócz dostarczania wszystkich szczegółów dotyczących połączenia, które są ważne podczas tworzenia audytu sesji zdalnych – Syteca umożliwia dalszą analizę sesji. Osoby przeglądające mogą wyszukiwać według różnych parametrów (nazwa aktywnej aplikacji, odwiedzany adres URL, wprowadzone polecenie, a nawet wpisany tekst) w ramach danej sesji oraz we wszystkich zarejestrowanych sesjach naraz. Wyszukiwanie obejmuje nawet treść przesłanych skryptów

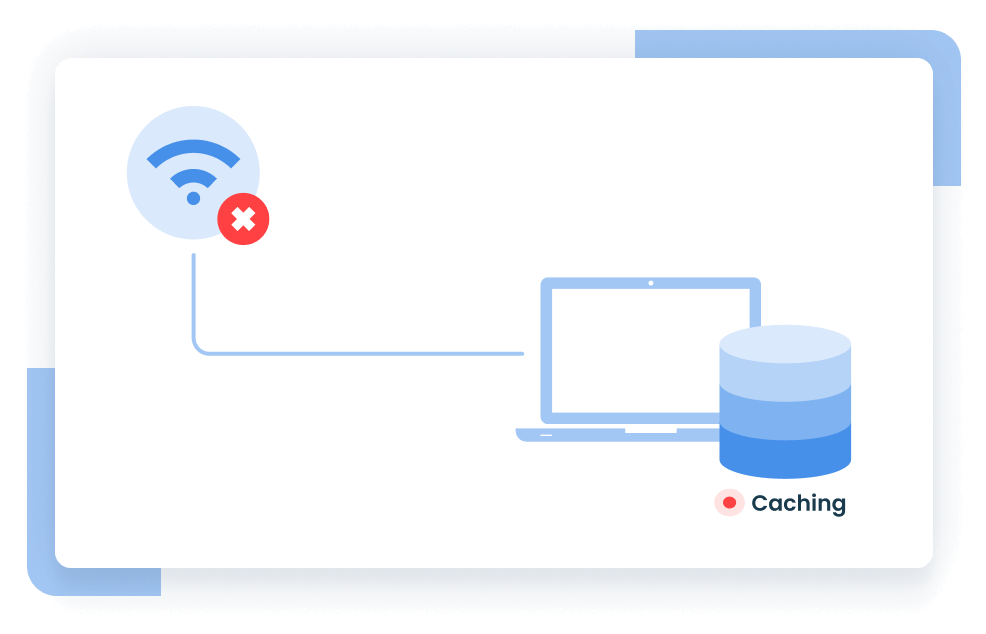

Ochrona klienta

Aby zapewnić ciągły monitoring dowolnego użytkownika, Syteca posiada inteligentną kombinację mechanizmów ochrony procesu na poziomie watchdoga i sterownika, które zapobiegają zakłóceniom w monitorowaniu. Nagrywanie sesji jest kontynuowane lokalnie nawet w przypadku utraty połączenia z serwerem.

Monitoruj aktywność użytkowników z Syteca®

Wykrywaj zagrożenia i reaguj w czasie rzeczywistym

Nasza platforma zarządzania zagrożeniami wewnętrznymi zapewnia wysoce konfigurowalny podsystem alertów, który obejmuje reguły oparte na wskaźnikach behawioralnych potencjalnych zagrożeń wewnętrznych jak i oparty na sztucznej inteligencji moduł analizy zachowań użytkowników do wykrywania anomalii w procedurach użytkowników wewnętrznych.

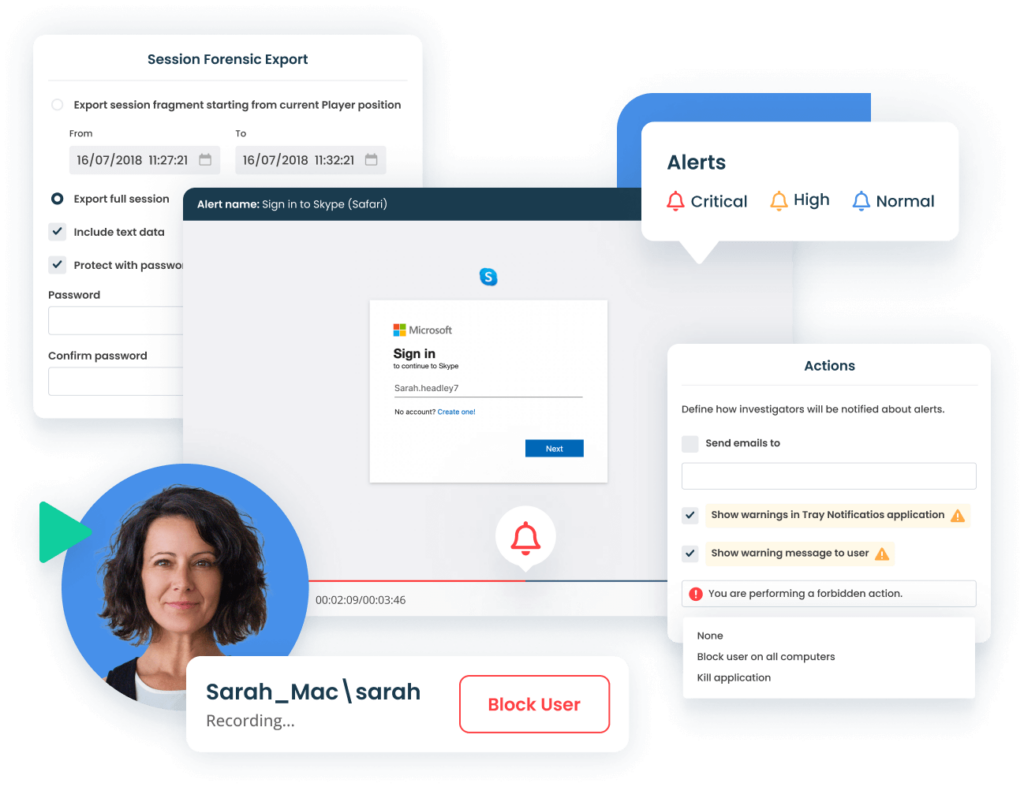

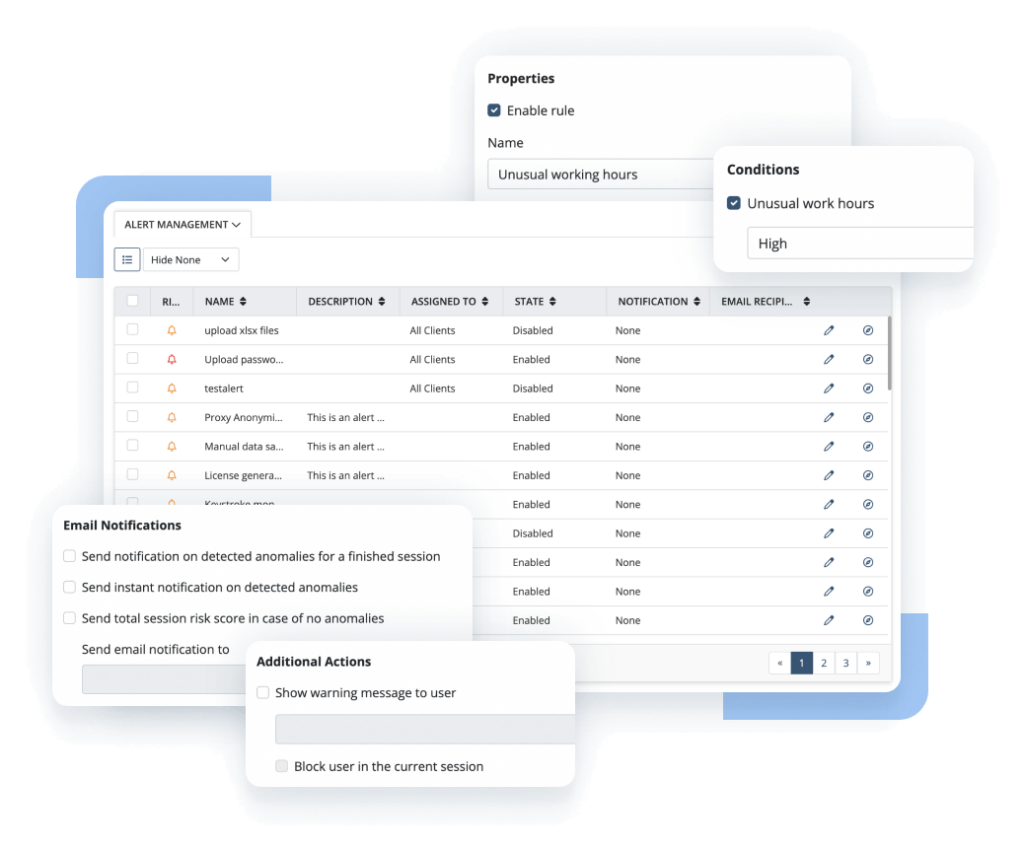

Predefiniowane i niestandardowe alerty

Syteca zapewnia funkcję oznaczania incydentów opartą na regułach. Zbiór szablonów alertów obejmuje najczęstsze wskaźniki zagrożeń wewnętrznych. Jednocześnie możesz wzbogacić system o własne reguły alertów, korzystając z różnych parametrów aktywności: nazw procesów, otwieranych adresów internetowych, podłączonych urządzeń USB, wpisywanych naciśnięć klawiszy lub wykonywanych poleceń systemu Linux.

Analityka zachowań użytkowników i podmiotów (UEBA)

System alertów Syteca zawiera moduł sztucznej inteligencji, który porównuje zachowanie użytkownika z wieloma czynnikami w celu dalszego wykrywania nieprawidłowej aktywności użytkownika i możliwego naruszenia bezpieczeństwa konta.

Automatyczna reakcja na incydenty

Aby system mógł działać na podstawie zestawu działań, a nie tylko zwykłych powiadomień, Syteca zapewnia opcję konfiguracji. Automatyzacja ta różni się od zwykłych powiadomień tym, że nie wymaga ona od użytkownika potwierdzenia i może łatwo przeciwdziałać zagrożeniom.

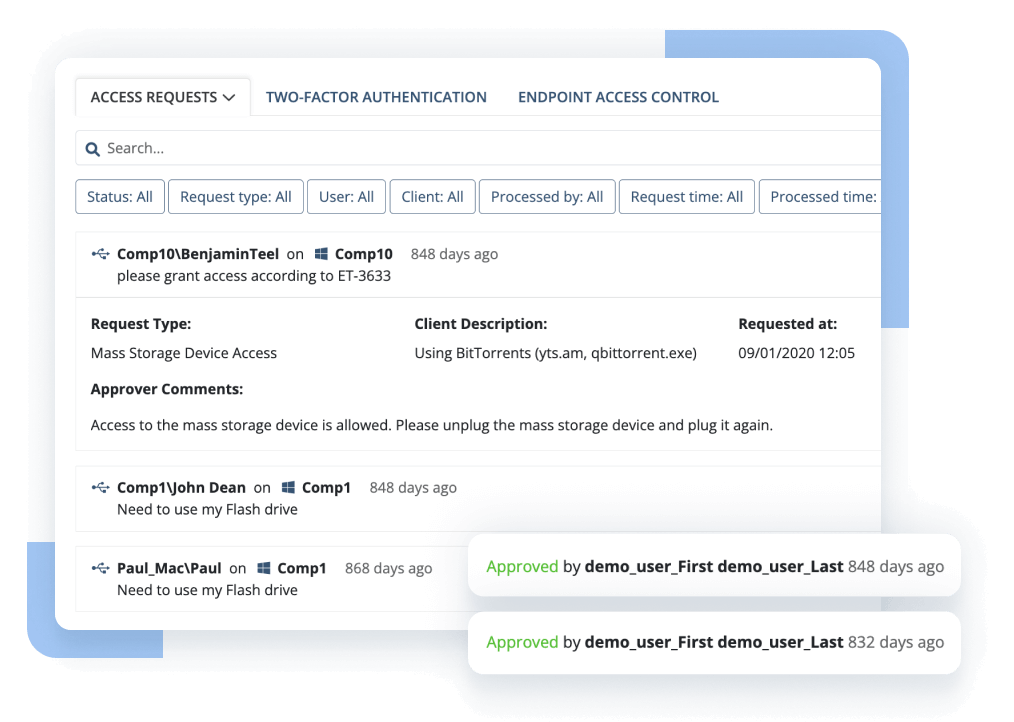

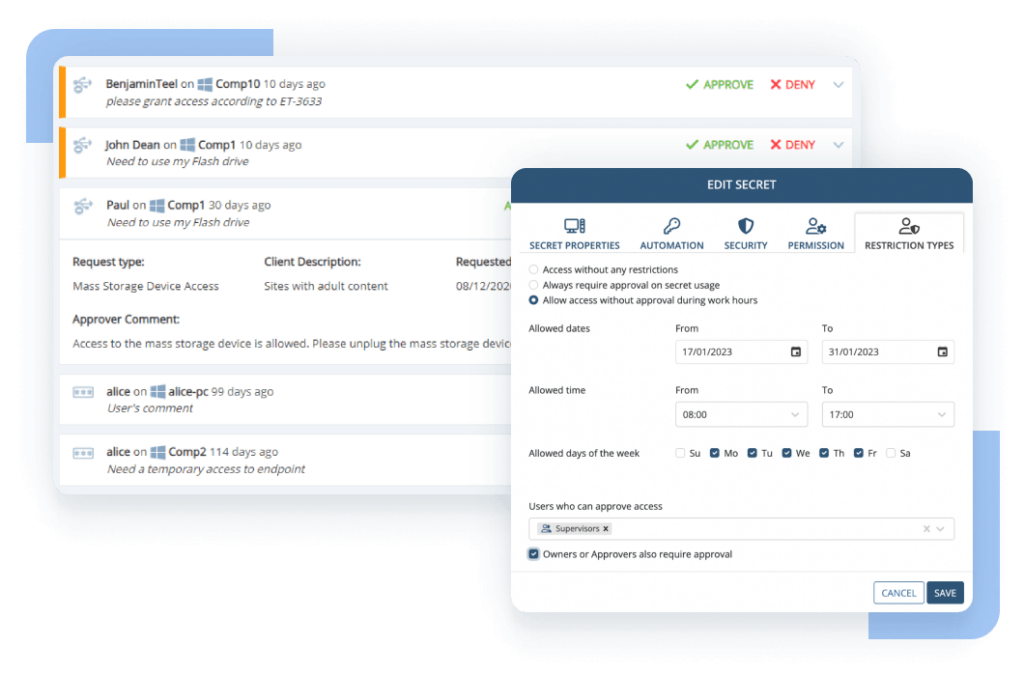

Zarządzanie USB

Kontrola urządzeń USB jest obowiązkowym elementem technologii wykrywania zagrożeń wewnętrznych. Platforma Syteca wykrywa, śledzi i może wyzwalać alerty po podłączeniu różnych typów urządzeń USB. Dostarcza także zestaw narzędzi do blokowania określonych urządzeń i typów urządzeń, których nie ma na liście dozwolonych urządzeń USB, a także do ręcznego zatwierdzania niektórych scenariuszy użycia urządzeń USB.

Kontrola dostępu kont użytkowników

Syteca pozwala na szczegółowe zarządzenie dostępem zarówno dla kont zwykłych i uprzywilejowanych. Posiada on pełną funkcjonalność zarządzania kontami uprzywilejowanymi i sesjami, zarządzaniem hasłami oraz dostępem do danych wrażliwych. Syteca może także integrować się z Twoim systemem kolejkowania aby wzmocnić zasadę dostępu opartą na celu.

Do autoryzacji użytkownika system zawiera niezawodną opcję uwierzytelniania dwuskładnikowego.

Monitoring pracowników

Dlaczego firmy wybierają Syteca®?

Jako baza oparta na agentach, Syteca oferuje klientom działanie na wszystkich popularnych systemach oraz wspiera środowiska wirtualne w dowolnej architekturze sieciowej. Z Syteca można połączyć każdy schemat bazy opartej na agentach i serwerach przesiadkowych.

Syteca dostarcza monitoring aktywności użytkownika oraz wykrywanie zagrożeń wewnętrznych razem z ich identyfikacją oraz zarządzaniem dostępem do systemu poprzez jeden program zainstalowany na docelowych urządzeniach. Zapomnij o instalacji i konfigurowaniu kilkunastu modułów, wtyczek oraz rozszerzeń. Syteca może w pełni wspierać Twój system zarządzania bezpieczeństwem wewnętrznym, ponieważ jest zgodny z NIST 800-53 oraz większością standardów bezpieczeństwa IT.

Ukierunkowany ku temu by śledzić pracowników firm oraz podwykonawców zewnętrznych, Syteca został stworzony i testowany na kilkunastu tysiącach urządzeń naraz przy zachowaniu niesamowitej stabilności i wydajności. Dzięki możliwości wdrożenia usługi dla bardzo wielu urządzeniach, systemach kontroli oraz automatyzacji, Syteca działa perfekcyjnie w dużych i różnorodnych infrastrukturach.

Unikalne oraz przejrzyste licencje oferowane przez Syteca pozwalają na jasne oszacowanie kosztów i szybki czas wdrożenia w dużych i małych przedsiębiorstwach. Możliwość przenoszenia licencji pozwala na przypisywanie jej do zmiennych urządzeń końcowych za pomocą kilku kliknięć. W przypadku środowisk wirtualnych proces udostępniania licencji jest zautomatyzowany w celu jeszcze większego ułatwienia.

Uzyskaj więcej dzięki oprogramowania klasy korporacyjnej do wykrywania zagrożeń wewnętrznych

Rejestrator meta danych, który skraca czas reakcji na zagrożenia

Nagrania wzbogacone o metadane znacznie skracają czas reakcji CERT i SOC. Wyszukiwanie podejrzanych działań jednym kliknięciem sprawia, że wyjaśnianie zagrożeń jest szybsze i skuteczniejsze.

Wykrywanie przejętych kont oparte na sztucznej inteligencji

Cyberprzestępcy stale udoskonalają swoje sposoby włamywania się na konta uprzywilejowane. Oparty na sztucznej inteligencji system Syteca UEBA może wykryć hakera, któremu udało się przejść do systemu korporacyjnego przy użyciu skradzionych danych uwierzytelniających.

Aktywny w Twoim środowisku w 20 minut lub mniej

Syteca jest szybki w instalacji i łatwo integruje się z systemami SIEM. Zebrane dane są zapisywane w taki sposób aby były zoptymalizowane pod względem przechowywania oraz tak by mogły być później w łatwy sposób przeszukiwane.

Dostosowany do pracy w dużym przedsiębiorstwie

Platforma zawiera funkcje dostosowane do dużych organizacji, takich jak obsługa wdrożeń multi-tenant, zaawansowana archiwizacja oraz możliwość integracji z systemami SIEM.

Integracje Syteca®

Oprogramowanie do śledzenia pracowników Syteca bezproblemowo integruje się z Twoją infrastrukturą, w tym z wiodącymi systemami SIEM oraz systemami kolejkowania.

Stadium przypadku

Co nasi klienci mówią o narzędziach Syteca do zapobiegania zagrożeniom wewnętrznym

Firmy, które skorzystały

z Syteca – platformy do zarządzania ryzykiem wewnętrznym

Często zadawane pytania

Zagrożenie wewnętrzne jest to możliwość uzyskania dostępu do krytycznych zasobów organizacji przez osoby autoryzowane, które nadużywają uprawnień i działają na szkodę organizacji.

Charakter zagrożenia wewnętrznego może być:

1. Złośliwy — celowe wyrządzenie szkody organizacji poprzez ujawnienie, kradzież lub uszkodzenie wrażliwych zasobów

2. Nieumyślne — stwarzanie niezamierzonego zagrożenia z powodu błędów ludzkich, takich jak zaniedbanie zasad bezpieczeństwa lub otwarcie wiadomości phishingowych Ponieważ osoby z wewnątrz mają legalny dostęp do Twoich danych, wiedzą gdzie przechowywane są najcenniejsze dane i znają Twój system bezpieczeństwa od wewnątrz. Częstym powodem naruszeń danych są działania osób zaufanych.

Głównym celem wdrażania oprogramowania do ochrony przed zagrożeniami wewnętrznymi jest jak najszybsze wykrywanie i reagowanie na incydenty spowodowane prze osoby mające dostęp do informacji wewnętrznych. W ten sposób organizacje mogą zapobiegać wyciekom danych lub przynajmniej minimalizować konsekwencje incydentu związanego z bezpieczeństwem.

Syteca zawiera rozbudowany zestaw narzędzi do wykrywania zagrożeń wewnętrznych i ochrony, które mogą znacząco ulepszyć Twój system cyberbezpieczeństwa. Nasza platforma zapewnia pomocne informacje na temat stałych aktywności pracowników, użytkowników uprzywilejowanych i osób trzecich. Możliwość podglądu kto co robi jest kluczowa do wczesnego wykrywania potencjalnych zagrożeń wewnętrznych.

Tak. Możesz wdrożyć Syteca, aby zarządzać zagrożeniami wewnętrznymi stwarzanymi przez pracowników zdalnych. W szczególności możesz wykorzystać funkcjonalność platformy do:

- Zdalnego podglądu aktywności pracowników w czasie rzeczywistym

- Sprawdzania nagrań wideo oraz audio ze zdalnych sesji użytkowników.

- Weryfikowania tożsamości użytkowników zdalnych za pomocą uwierzytelniania wieloskładnikowego

- Konfigurowania prawa dostępu dla każdego użytkownika oraz dla grup użytkowników

- Ręcznego zatwierdzania próśb o dostęp do danych krytycznych

- Korzystania z natychmiastowych alertów aby wykrywać podejrzane zdarzenia i reagować na nie ręcznie lub automatycznie

Nie. Syteca nie przerywa pracy pracowników podczas monitorowania aktywności.

Jedynym scenariuszem w którym Syteca może zakłócić pracę użytkownika to sytuacja w której użytkownik zachowuje się podejrzanie. Na przykład możesz skonfigurować reguły zapobiegania atakom wewnętrznym, aby użytkownicy otrzymywali powiadomienia wyjaśniające, że określone działania naruszają zasady cyberbezpieczeństwa. Ponadto Twój zespół ds. bezpieczeństwa może ręcznie blokować podejrzane sesje, użytkowników i działania po otrzymaniu powiadomień od Syteca. Można ten proces również zautomatyzować w celu zabezpieczenia najbardziej krytycznych zasobów.

Syteca jest dostępne dla wielu systemów operacyjnych oraz platform:

- Windows

- Linux/Unix

- macOS

- X Window System Monitoring

- Platformy VDI: Citrix, VMware Horizon, Hyper-V, Microsoft Azure Windows Virtual Desktop (WVD), Amazon Workspaces i wiele więcej

Tak. Syteca monitoruje aktywność administratorów oraz innych uprzywilejowanych użytkowników. Nasze narzędzie do wykrywania zagrożeń wewnętrznych może również pomóc w zarządzaniu dostępem uprzywilejowanym, zarządzaniu kontami i sesjami, kontrolowaniu aktywności użytkowników oraz reagowaniu w czasie rzeczywistym na podejrzanie działania.

Jako rozwiązanie do monitorowanie aktywności użytkowników i zapobiegania ryzyku wewnętrznemu, Syteca został zaprojektowany z myślą o wymaganiach bezpieczeństwa cybernetycznego. Nasza platforma oferuje różne funkcje, które pomagają firmom spełnić kluczowe przepisy, regulacje i standardy dotyczące cyberbezpieczeństwa, a w tym RODO, HIPAA, PCI DSS, ISO 27001, NIST SP 800-53 i SP 800-171, SWIFT CPS i FISMA.

Tak. Możesz zintegrować Syteca z:

- Systemami SIEM: Splunk, ArcSight, i QRadar

- Systemami kolejkowania: SysAid, ServiceNow, API Bridge

- Aktywnymi bibliotekami

Syteca jest dostępny zarówno do wdrożenia lokalnie jak i w chmurze, a także w środowiskach hybrydowych.

Jeśli chcesz zapobiegać zagrożeniom wewnętrznym w chmurze, Syteca może pomóc Ci to zrobić skutecznie. Dzięki naszej platformie możesz monitorować dowolną liczbę punktów końcowych i dostosowywać, które z nich mają być monitorowane. Syteca oferuje również automatyczne aktualizacje klienta i kopie zapasowe danych z monitoringu, dzięki czemu zawsze możesz korzystać z najnowszej wersji platformy chroniąc swoje dane przed przypadkową utratą.

Na to pytanie nie ma jednej, uniwersalnej odpowiedzi. To, które narzędzia do wykrywania zagrożeń wewnętrznych będą dla Ciebie „najlepsze”, zależy od wielu czynników, w tym konkretnych potrzeb i wymagań Twojej organizacji. Oto kilka narzędzi, które powinno zapewniać oprogramowanie do wykrywania zagrożeń wewnętrznych:

- Kompleksowy zasięg: rozwiązanie powinno zawierać narzędzia do wykrywania szerokiego zakresu złośliwej aktywności, takiej jak kradzież danych, nadużywanie uprawnień, nieautoryzowany dostęp i inne.

- Analityka zachowań użytkowników i podmiotów (UEBA) [PDF] : Zwróć uwagę na rozwiązania z narzędziami opartymi na sztucznej inteligencji, które potrafią analizować zachowania użytkowników. Syteca zapewnia moduł sztucznej inteligencji, który wykrywa podejrzaną aktywność, zanim nastąpi incydent cyberbezpieczeństwa.

- Alerty w czasie rzeczywistym i automatyczna reakcja na incydenty: wybrane przez Ciebie rozwiązanie powinno zapewniać alerty w czasie rzeczywistym w przypadku wykrycia podejrzanej aktywności. Syteca posiada zarówno preinstalowane, jak i niestandardowe alerty, a także funkcję automatycznego reagowania na zagrożenia wewnętrzne poprzez blokowanie kont użytkowników lub zabijanie aplikacji (procesów) związanych z podejrzaną aktywnością.

- Audyt i raportowanie: Funkcje audytu i raportowania mogą pomóc Twojemu zespołowi ds. bezpieczeństwa w badaniu incydentów i generowaniu raportów dotyczących zgodności. Syteca oferuje szeroką gamę raportów, dzięki którym inspektorzy ds. bezpieczeństwa mogą jednym rzutem oka zobaczyć pełny obraz krajobrazu cyberbezpieczeństwa Twojej organizacji.

Wdrożenie Syteca do wykrywania zagrożeń wewnętrznych jest prostym i szybkim procesem. Jeśli masz jakiekolwiek problemy, pytania lub sugestie, nasz zespół pomocy technicznej zawsze służy pomocą.

Jeśli przed podjęciem decyzji chcesz sprawdzić jak działa nasze rozwiązanie do ochrony przed zagrożeniami wewnętrznymi, możesz otrzymać o bezpłatną 30-dniową wersję próbną lub internetową wersję demonstracyjną.

Kiedy będziesz gotowy do wdrożenia pełnej wersji platformy Syteca, sprawdź dostępne schematy licencjonowania, aby wybrać wersję, która najlepiej odpowiada Twoim potrzebom.

Aby uzyskać szacunkowy koszt wdrożenia Syteca w Twojej infrastrukturze i zgodnie z Twoimi specyficznymi wymaganiami, skontaktuj się z nami za pomocą tego formularza.

Z naszego bloga

Porozmawiajmy o potrzebach w zakresie ochrony danych przedsiębiorstwa

Bezpieczeństwo danych korporacyjnych nigdy nie było bardziej zagrożone niż obecnie. Skontaktuj się z nami, aby dowiedzieć się więcej o tym, jak Ekran System może zapewnić ochronę Twoich danych przed zagrożeniami wewnętrznymi.