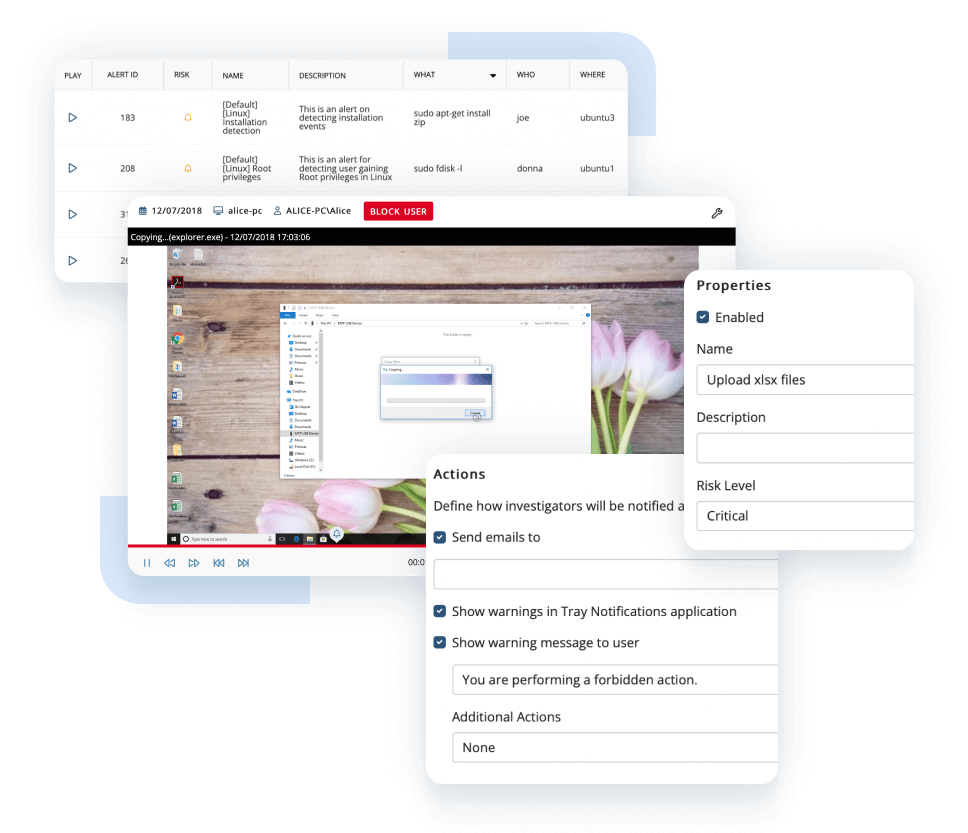

Alerty i powiadomienia w czasie rzeczywistym

Zarządzaj dostępem. Przeprowadzaj audyt. Reaguj na incydenty. WSZYSTKO W JEDNYM

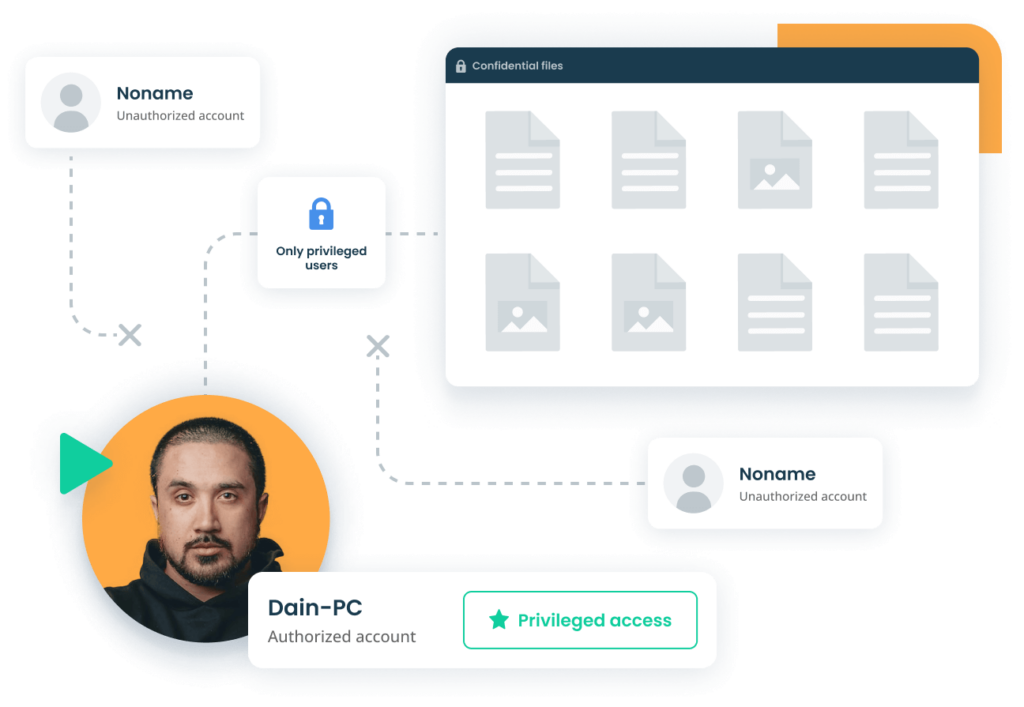

Kontrola nad uprawnieniami uprzywilejowanymi

Niekontrolowane uprawnienia w infrastrukturze IT firmy są ryzykowne. Dzięki narzędziom do zarządzania dostępem uprzywilejowanym (PAM) w Syteca zyskasz kontrolę nad działaniami pracowników. W szczególności:

- Zabezpieczysz krytyczne punkty końcowe

- Uzyskasz pełną widoczność w działania użytkowników uprzywilejowanych

- Zadbasz o szczegółową kontrolę uprawnień

- Zyskasz kontrolę nad aktywnością pracowników

- Zapewnisz zgodność ze standardami i normami cyberbezpieczeństwa

Syteca umożliwia organizacjom:

Wykrywać zagrożenia wewnętrzne

Chronić krytyczne zasoby

Pomyślnie przechodzić audyty cyberbezpieczeństwa

Uzyskać dostęp do bogatych możliwości PAM za rozsądną cenę

Rozwiązanie do zarządzania dostępem uprzywilejowanym – Syteca

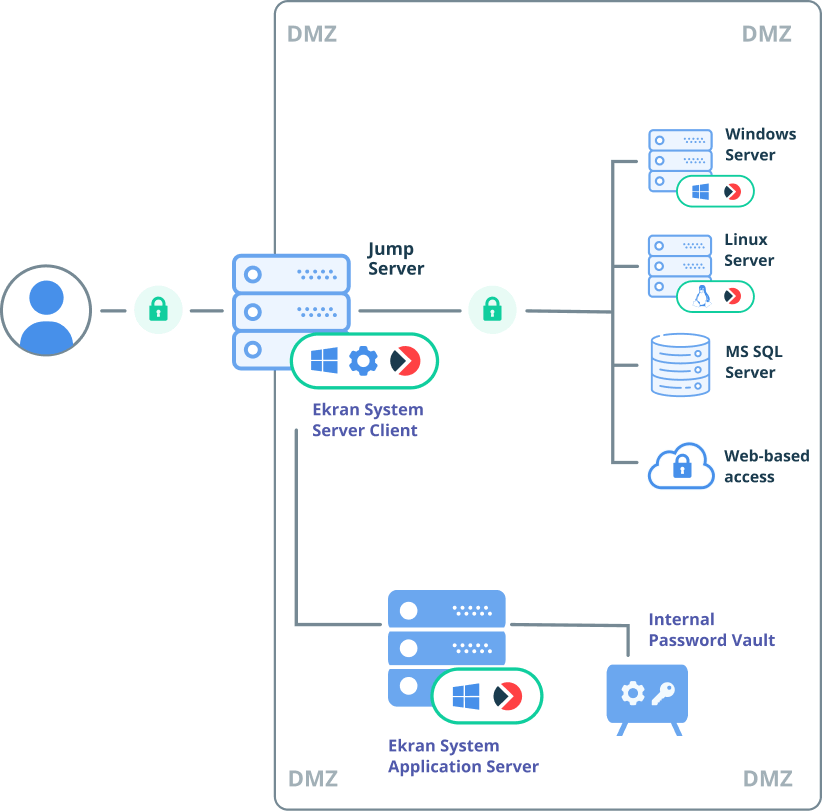

Możliwości PAM Syteca zostały oparte na zaleceniach NIST. Zarządzaj sesjami RDP inicjowanymi na serwerach przesiadkowych. Dzięki jump serwerom możesz zapewnić bezpieczny zdalny dostęp do krytycznych punktów końcowych.

Dzięki funkcjom PAM w Syteca:

- Zadbasz o bezpieczny dostęp do Twojego środowiska Active Directory, jak również do punktów końcowych Linux/Unix i Windows

- Zabezpieczysz dostęp przez Internet

- Określisz obszar, do którego mają dostęp poszczególni użytkownicy uprzywilejowani

- Ograniczysz czas, na jaki udzielany jest dostęp

- Zapewnisz tymczasowe poświadczenia umożliwiające dostęp określonym użytkownikom

- Automatycznie generuj, szyfruj i zarządzaj poświadczeniami uprzywilejowanych użytkowników

Możesz także użyć funkcji PAM Syteca, aby zapewnić bezpieczny zdalny dostęp zewnętrznym dostawcom, wykonawcom i zdalnym pracownikom.

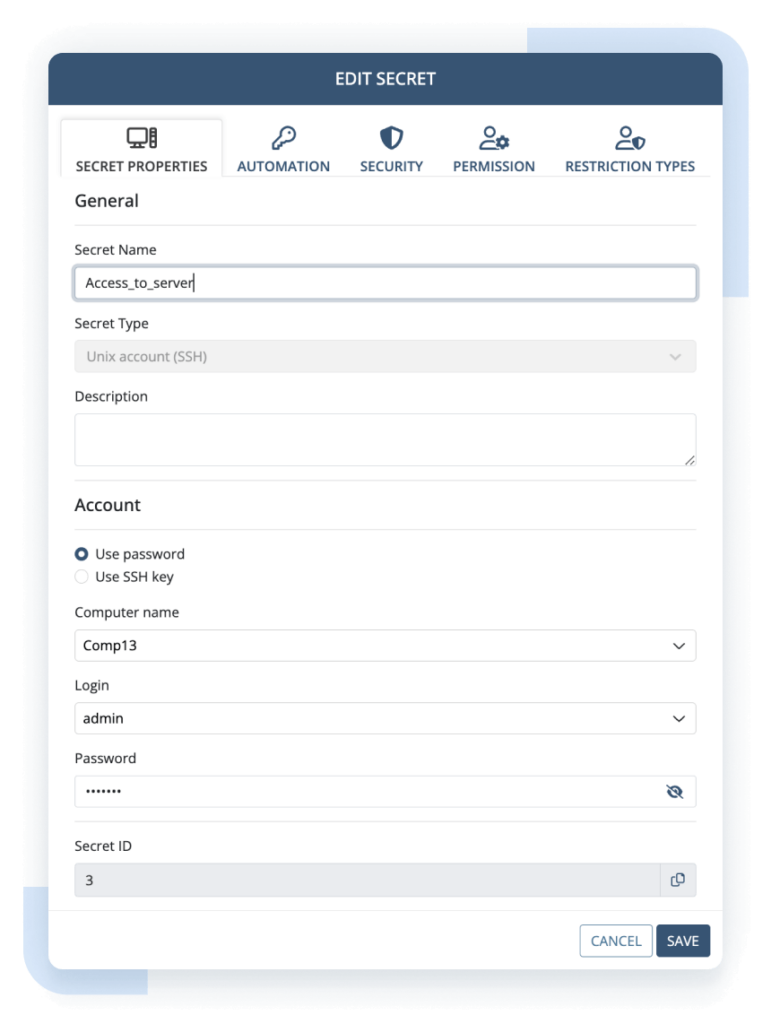

Syteca oferuje solidne rozwiązania do zarządzania poświadczeniami, zapewniając wszystkie niezbędne funkcje:

- Magazyn haseł służący bezpiecznemu przechowywaniu i dostarczaniu poświadczeń

- Automatyczna rotacja haseł dla kont Windows i Active Directory

- Kontrola dostępu oparta na rolach

- Zarządzanie kluczami SSH

- Zarządzanie hasłami do kont współdzielonych (Windows, Linux)

- Zarządzanie hasłami do witryn internetowych

Syteca zapewnia szyfrowanie danych na poziomie wojskowym, wykorzystując algorytmy szyfrowania zgodne ze standardem FIPS 140-2. Wszystkie dane, w tym poświadczenia kont uprzywilejowanych oraz połączenia klient – serwer, są szyfrowane za pomocą kluczy AES-256 i algorytmu RSA-1024 lub RSA-2048.

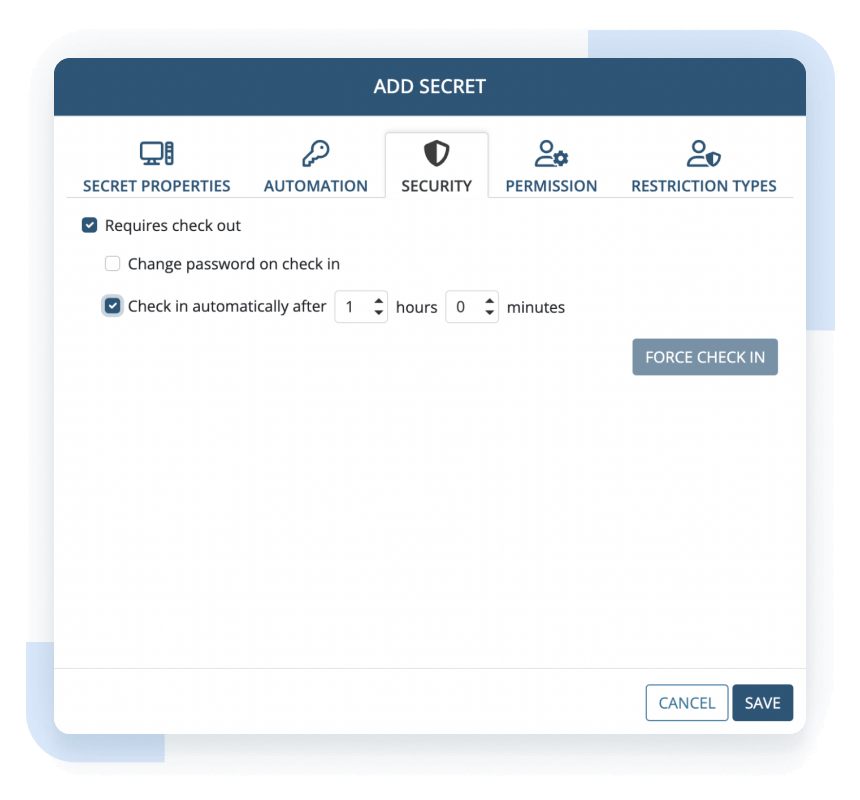

Uzyskaj dodatkową kontrolę nad kontami uprzywilejowanymi, zapobiegając dostępowi więcej niż jednego użytkownika do dowolnego sekretu w tym samym czasie, opcjonalnie ograniczając czas, w którym użytkownicy mogą uzyskać dostęp do sekretów, i wiele więcej.

Gdy użytkownik zaloguje się do określonego sekretu, jego hasło jest wymeldowywane ze skarbca, aby żaden inny użytkownik nie mógł go użyć. Kiedy użytkownik kończy korzystanie z sekretu, hasło jest ponownie wpisywane do skarbca i jest dostępne dla innych użytkowników.

Dzięki możliwości sprawdzania haseł przez Syteca, możesz:

- Automatycznie odprawiać hasło do sekretu po określonym czasie

- Automatycznie obracać hasło po tym, jak użytkownik zakończy jego używanie

- Wymuszać sprawdzenie hasła w dowolnym momencie, aby natychmiast odłączyć użytkownika od sekretu

- Śledzić użytkowników aktualnie korzystających z sekretów z wymeldowanymi hasłami

Użyj funkcji sprawdzania haseł, aby śledzić sekrety, zwiększyć odpowiedzialność użytkowników kont współdzielonych i zwiększyć bezpieczeństwo w swojej organizacji.

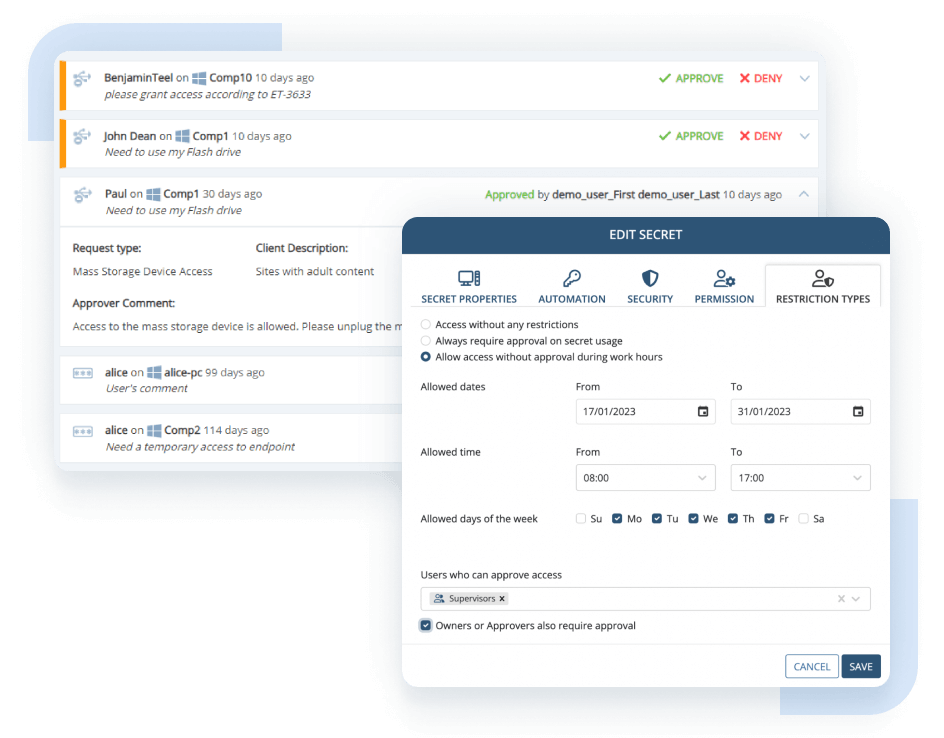

Zminimalizuj ryzyko cyberzagrożeń i kontroluj liczbę jednocześnie aktywnych kont, dzięki funkcjom just-in-time w Syteca:

- Ręczne zatwierdzanie dostępu do danych zasobów, w celu określenia kto i kiedy z nimi pracuje

- Hasła jednorazowe gwarantujące bezpieczeństwo tymczasowego dostępu do określonych punktów końcowych, a także dostępu awaryjnego

- Integracja z wiodącymi systemami ticketowymi – SysAid i ServiceNow

- Ograniczenie czasowe dostępu użytkowników do zasobów firmowych

Monitoruj, kontroluj i zarządzaj aktywnością użytkowników we wszystkich sesjach rozpoczętych przy użyciu poświadczeń tymczasowych.

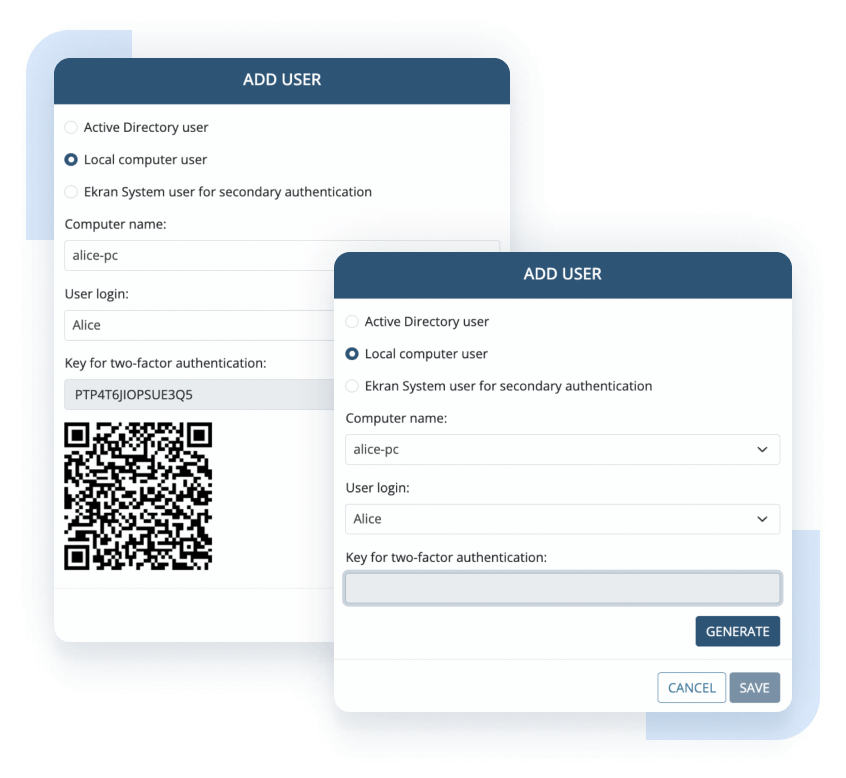

Wzmocnij ochronę zasobów, dzięki dwuskładnikowemu uwierzytelnianiu (2FA). Rozwiązanie to, jest częścią zestawu funkcji do zarządzania tożsamością i dostępem w Syteca.

Oprogramowanie usprawnia proces weryfikacji użytkownika łącząc dane uwierzytelniające i jednorazowe hasła ograniczone czasowo.

Monitoring aktywności użytkowników jest istotną częścią zarządzania kontami uprzywilejowanymi. Dzięki Syteca możesz w nieprzerwany sposób rejestrować działania pracowników z podwyższonymi uprawnieniami.

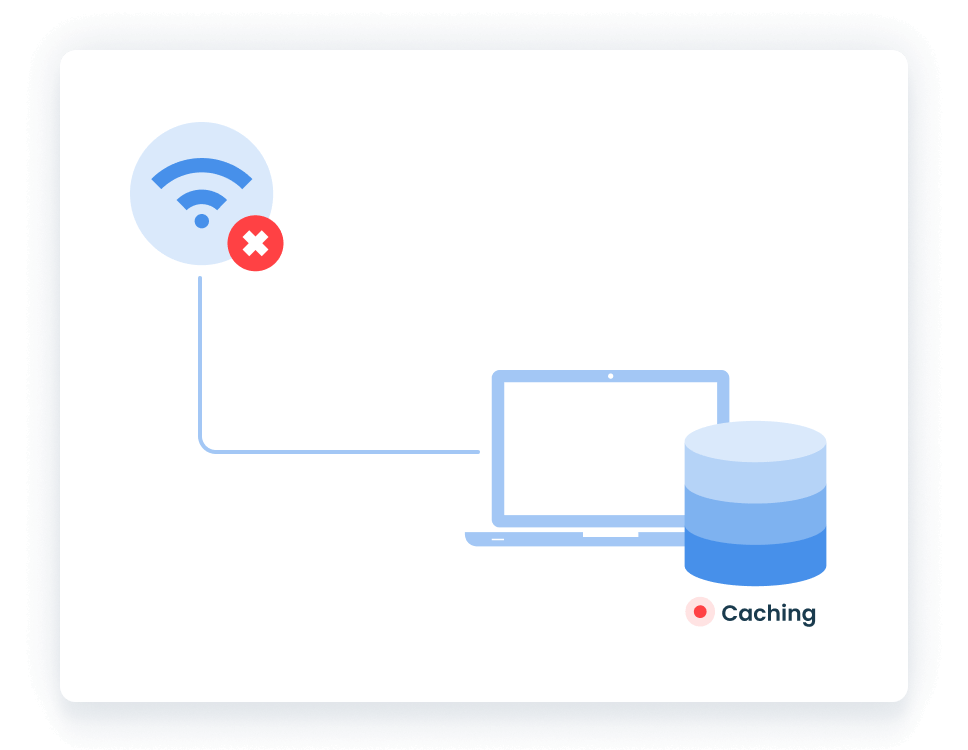

Jeśli połączenie z serwerem zostanie tymczasowo ograniczone lub przerwane, agent monitorowania Syteca będzie kontynuował nagrywanie w trybie offline. Po przywróceniu połączenia wszystkie informacje zostaną przesłane na serwer.

Dodatkowo, Syteca umożliwia generowanie rozbudowanych raportów zawierających informacje o aktywności użytkowników.

Syteca oferuje system wysyłania powiadomień i alertów, opartych na konfigurowalnych regułach.

Oprogramowanie zawiera obszerną bibliotekę szablonów reguł, na podstawie których może zostać wyzwolony alert oraz określających w jaki sposób powinien być sygnalizowany (komunikat ostrzegawczy lub zamknięcie aplikacji).

Istnieje również możliwość zablokowania danego użytkownika lub jego aktywności w czasie rzeczywistym.

Zarządzaj dostępem. Przeprowadzaj audyt. Reakcja na incydenty

Obejrzyj 6-minutowy przegląd rozwiązania Syteca Insider Risk Management, pokazujący zarządzanie dostępem, monitorowanie aktywności użytkowników, analizę ich zachowań, monitorowanie pracowników oraz wykrywanie zagrożeń wewnętrznych.

Syteca® umożliwia zarządzanie dostępem i zachowanie zgodności ze standardami cyberbezpieczeństwa

Zapewnienie odpowiedniego poziomu zarządzania kontami uprzywilejowanymi i dostępem jest jednym z głównych wymagań w przepisach zgodności z normami cyberbezpieczeństwa. Dzięki Syteca spełnisz wymagania określone w:

Uzyskaj największą wartość dla swojej firmy dzięki innym możliwościom Syteca

Przegląd Menedżera haseł autorstwa partnera technologicznego Syteca

Obejrzyj recenzję wideo od naszego partnera UBX Cloud, pokazującą, jak menedżer haseł Syteca współpracuje z menedżerem połączeń, aby usprawnić zarządzanie kontami uprzywilejowanymi.

Wspieranych platform

Integracje Syteca®

Syteca bezinwazyjnie integruje się z istniejącą infrastrukturą IT, w tym z wiodącymi systemami SIEM i systemami ticketowymi.

Stadium przypadku

Co nasi klienci mówią o narzędziach Syteca do zapobiegania zagrożeniom wewnętrznym

Firmy, które skorzystały

z Syteca – platformy do zarządzania ryzykiem wewnętrznym

Często zadawane pytania

Zarządzanie dostępem uprzywilejowanym to zestaw zasad, reguł i narzędzi umożliwiających kontrolę praw dostępu do danych, zasobów oraz usług w infrastrukturze IT firmy. Stosując rozwiązania klasy PAM możesz chronić poufne informacje przed nieautoryzowanym dostępem oraz wykrywać incydenty związane z podejrzaną aktywnością.

Rozwiązanie tego typu może pomóc zapobiec cyberzagrożeniom, takim jak: kradzież danych, wycieki, nadużycia, szpiegostwo, przejęcie poświadczeń uwierzytelniających, czy niekontrolowana eskalacja uprawnień. Wdrożenie narzędzi klasy PAM jest także istotną kwestią dla organizacji, od których wymaga się przestrzegania przepisów dotyczących cyberbezpieczeństwa (Rekomendacja D, HIPAA, PCI DSS, NIST SP 800-53). Ochrona i zarządzanie dostępem jest istotną częścią zachowania zgodności z powyższymi normami.

Chociaż zarówno systemy PAM, jak i IAM pomagają zarządzać dostępem użytkowników, mają wiele różnic:

- Systemy PAM odpowiadają za kontrolę wyłącznie kont uprzywilejowanych, podczas gdy IAM stosuje się do wszystkich rodzajów kont.

- PAM gwarantuje użytkownikom dostęp wyłącznie do zasobów, do których mają prawa dostępu. IAM natomiast zapewnia, że tylko właściwe osoby logują się do systemów organizacji.

- IAM weryfikuje tożsamość użytkowników przed udostępnieniem im zasobów i danych. PAM sprawdza dane uwierzytelniające przed udzieleniem dostępu.

Osiągnięcie zgodności z przepisami cyberbezpieczeństwa często wymaga od firm wdrożenia zarówno narzędzi PAM, jak i IAM, aby zapewnić możliwie najlepszą ochronę. Syteca to oprogramowanie łączące w sobie system PAM oraz IAM.

Głównym celem stosowania system PAM jest ochrona wrażliwych danych organizacji przed nieautoryzowanym dostępem. PAM pomaga upewnić się, że uprzywilejowani użytkownicy mają dostęp jedynie do zasobów, których potrzebują do pracy.

Oprogramowania tej klasy umożliwiają ochronę zarówno przed zagrożeniami wewnętrznymi (kradzież danych i szpiegostwo korporacyjne) jak i zewnętrznymi (hakowanie, socjotechnika).

Wdrażając rozwiązanie klasy PAM, organizacja może:

- Chronić poufne dane, które na co dzień gromadzi i przechowuje

- Zapobiegać potencjalnym zagrożeniom wewnętrznym i zewnętrznym

- Bezinwazyjnie zapobiegać naruszeniom zasad bezpieczeństwa

- Zwiększyć poziom zgodności z wymaganiami dotyczącymi cyberbezpieczeństwa

Nie. Narzędzie klasy PAM jest zintegrowane z rozbudowanym rozwiązaniem do zarządzania ryzykiem wewnętrznym.

Oprócz narzędzi umożliwiających zarządzanie dostępem, oprogramowanie oferuje także:

- Monitorowanie aktywności użytkownika

- Zarządzanie tożsamością

- Alerty oraz powiadomienia dotyczące podejrzanej aktywności

- Raportowanie oraz zbieranie statystyk

Powyższe funkcje pomogą Twojemu zespołowi ds. bezpieczeństwa chronić poufne dane poprzez skuteczne monitorowanie i kontrolowanie aktywności użytkowników.

Dzięki narzędziom klasy PAM w Syteca możesz zarządzać uprawnieniami zdalnego dostępu równie łatwo, jak w przypadku pracowników wewnętrznych. Syteca umożliwia konfigurację praw dostępu dla użytkowników zdalnych, zarządzanie ich poświadczeniami, kontrolę aktywności, działań oraz interakcji z poufnymi danymi przedsiębiorstwa.

Syteca jest bardzo elastyczny pod względem konfiguracji praw dostępu. Program pozwala na:

- Tworzenie unikalnych konfiguracji dostępu dla użytkowników

- Skonfigurowanie ról użytkowników i przypisanie ich do wybranych grup

- Ograniczenie czasu dostępu do poufnych zasobów

- I wiele więcej

Nasz zespół pomocy technicznej jest zawsze gotowy do pomocy w zakresie wdrożenia oraz użytkowania Syteca Odpowiemy także na wszelkie pytania i wątpliwości.

Zasada najmniejszego uprzywilejowania może zostać wdrożona dzięki następującym możliwościom Syteca:

- Szczegółowa konfiguracja praw dostępu dla uprzywilejowanych użytkowników i umożliwienie im dostępu wyłącznie do zasobów, których potrzebują do pracy

- Rekonfiguracja praw dostępu użytkowników w dowolnym momencie za pomocą kilku kliknięć

- Czasowe ograniczenie dostępu do najbardziej wrażliwych danych

Aby wdrożyć JIT, można również użyć tych funkcji zarządzania dostępem uprzywilejowanym:

- Hasła jednorazowe, które zapewniają użytkownikom dostęp tylko wtedy, gdy go potrzebują i przez ograniczony czas.

- Ręczne zatwierdzanie dostępu, które jest przydatne do kontroli dostępu do najbardziej zabezpieczonych zasobów

Syteca obsługuje tryb wysokiej dostępności oparty na klastrze pracy awaryjnej firmy Microsoft. Oprogramowanie zostało zaprojektowane w taki sposób, że jeśli serwer Syteca przestanie działać, inna instancja serwera może go zastąpić bez utraty danych lub ponownej instalacji. Aby rozszerzyć tę funkcję możesz wdrożyć AppServer lub klaster MS SQL.

Syteca szyfruje hasła używane przez użytkowników za pomocą Advanced Encryption Standard (AES) 256. Poświadczenia przechowywane są w bazie danych SQL, która może być wdrożona na osobnej maszynie.

Szyfrowane są także jednorazowe hasła ograniczone czasowo, zapisy monitorowania, eksportowane dane, a także wewnętrzne hasła użytkowników Syteca. Aby dowiedzieć się więcej o mechanizmach szyfrowania, zajrzyj do dokumentacji.

Wszystkie potrzebne informacje na temat wdrożenia i konfiguracji znajdują się w specjalnie przygotowanych instrukcjach oraz w dokumentacji Syteca. Jeśli pojawią się dodatkowe pytania dotyczące oprogramowania, skontaktuj się z naszym zespołem technicznym.

Odpowiemy na wszelkie pytania i wątpliwości.

Z naszego bloga

Porozmawiajmy o potrzebach w zakresie ochrony danych przedsiębiorstwa

Bezpieczeństwo danych korporacyjnych nigdy nie było bardziej zagrożone niż obecnie. Skontaktuj się z nami, aby dowiedzieć się więcej o tym, jak Ekran System może zapewnić ochronę Twoich danych przed zagrożeniami wewnętrznymi.