Rozwiązanie Do Monitorowania Firm Zewnętrznych I Zdalnych Konsultantów

Monitoruj aktywność. Wykrywaj zagrożenia. Reaguj na incydenty. WSZYSTKO W JEDNYM

Wyzwania związane z monitorowaniem firm zewnętrznych

Do serwerów przedsiębiorstw mają dostęp firmy zewnętrzne, odpowiadające za pomocą techniczną. Z jednej strony odciążają bieżącą działalność przedsiębiorstwa, ale z drugiej – istotnie ingerują w strukturę firmy.

Tego typu usługowcami mogą być:

- Dostawcy usług IT

- Dostawcy usług zarządzanych (MSP)

- Dostawcy usług zarządzania bezpieczeństwem

- Audytorzy i kontrolerzy zdalni

Firmy outsourcingowe mogą administrować bazami danych, konfigurować serwery i aplikacje, monitorować granice bezpieczeństwa, a także testować podatności.

Biorąc pod uwagę ten szeroki zakres możliwości, istotna i zalecana jest stała kontrola ich działań poprzez programy monitorujące aktywności na serwerze oraz ich ingerencję w wrażliwe dane. Odpowiedzią jest dedykowane oprogramowanie monitorujące innej firmy.

Dlaczego potrzebujesz rozwiązania do monitorowania zewnętrznych pracowników?

Monitorowanie dostawców usług IT oraz audyt pracowników trzecich to podstawowe elementy zgodnego z przepisami i normami zarządzania ryzykiem cybernetycznym.

Zewnętrzni dostawcy mogą ingerować w konfigurację systemów, dlatego ich działania powinny być szczegółowo monitorowane.

Narzędzia monitorujące i kontrolujące działania firm zewnętrznych i zdalnych konsultantów powinny być częścią strategii bezpieczeństwa.

Firmy outsourcingowe często pracują z wrażliwymi danymi, mogę je modyfikować lub nawet usuwać. Monitorowanie ich działań ma więc kluczowe znaczenie dla zapewnienia bezpieczeństwa zasobów organizacji.

Kompleksowe rozwiązanie kontrolujące podwykonawców i firmy zewnętrzne

Oprogramowanie do ciągłego monitorowania innych firm

Syteca® jest odpowiedzią na wszystkie potrzeby firmy, zapewniając szeroką konfigurację procesów monitorowania dostawców zewnętrznych.

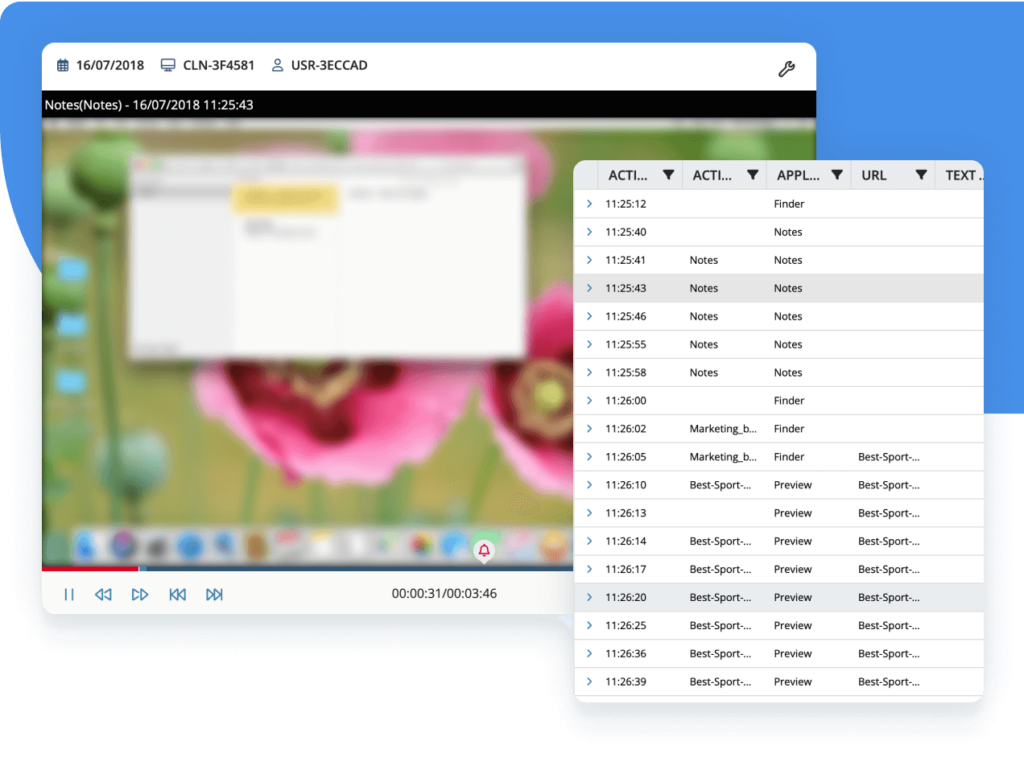

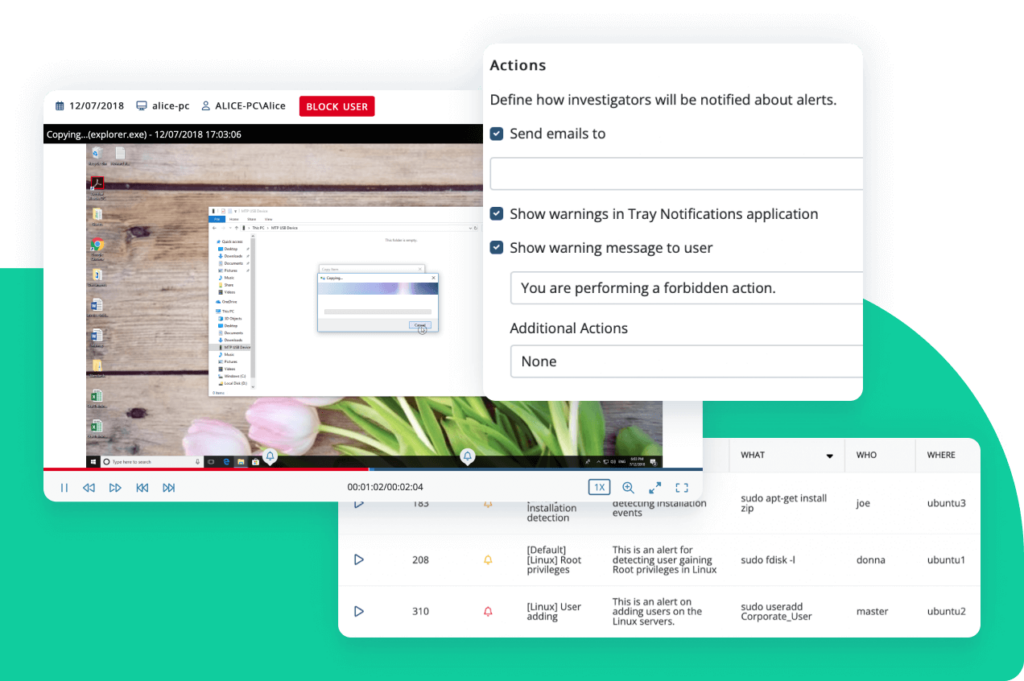

Oprogramowanie wdrożone na krytycznych punktach końcowych zapewni pełną widoczność w działania pracowników trzecich, które mają miejsce na serwerach oraz sesjach SSH i RDP.

Oprogramowanie do monitorowania firm zewnętrznych powinno oferować konkretne funkcje służące optymalnemu

i bezpiecznemu kontrolowaniu aktywności użytkowników uprzywilejowanych.

Syteca spełnia te wymagania, ponieważ:

- Rejestruje sesje użytkowników z monitorowaniem aktywności użytkowników uprzywilejowanych

- Zaawansowany tryb ochrony Klienta Syteca zapobiegający nieautoryzowanym próbom przerwania monitorowania

Weryfikacja tożsamości przez osobę trzecią

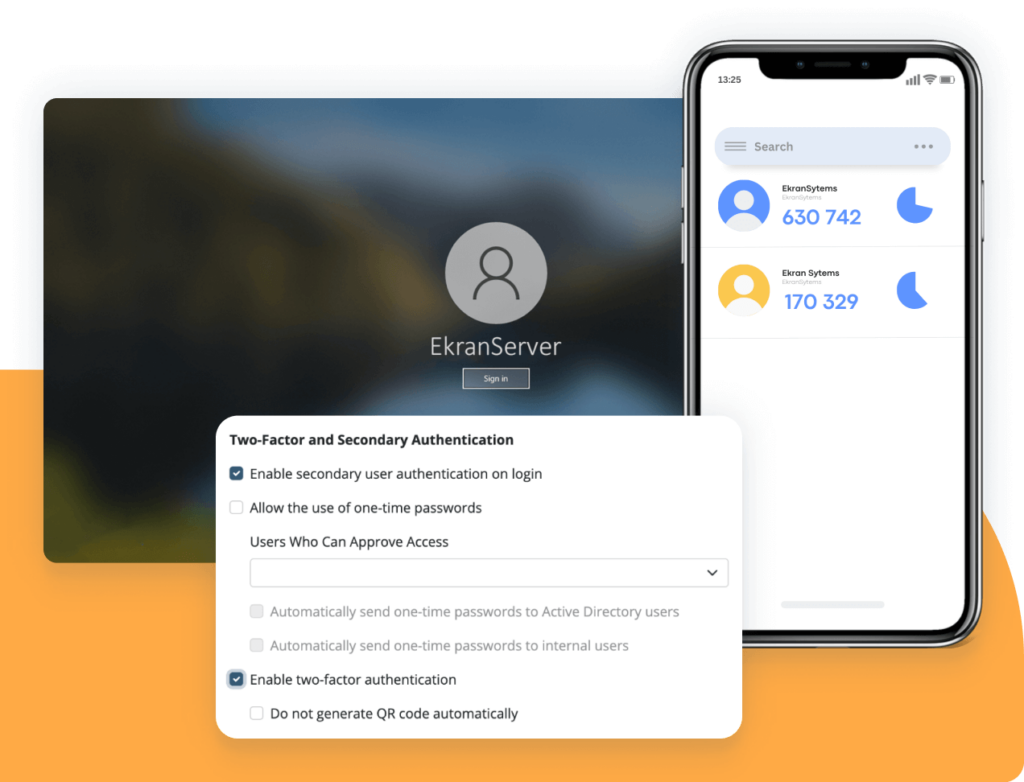

Ponieważ pracownicy trzeci świadczą swoje usługi zdalnie, kluczowa jest dokładna weryfikacja tożsamości w przypadku każdego połączenia z serwerem firmy.

Syteca pozwala na wdrożenie:

- Uwierzytelniania wieloskładnikowego (MFA) – przyznającego dostęp na podstawie poświadczeń oraz weryfikacji za pomocą urządzenia mobilnego.

- Podwójne uwierzytelnianie dla kont współdzielonych. Tego typu rozwiązanie umożliwia jednoznaczne przypisanie aktywności do indywidualnego użytkownika.

Kontrola dostępu użytkowników zewnętrznych

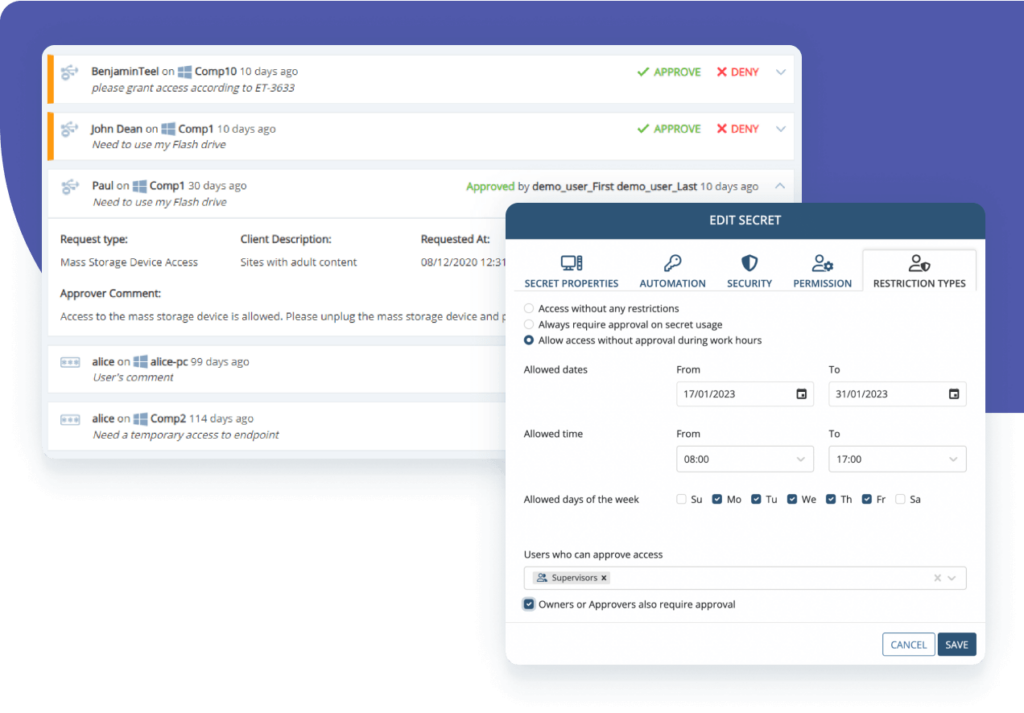

Rozwiązanie Syteca zapewnia szczegółową kontrolę dostępu:

- Terminalowi agenci dostarczają kompletny zestaw narzędzi do zarządzania kontami uprzywilejowanymi oraz kontami z dostępem tymczasowym.

- Jednorazowe hasła mogą być używane w przypadku najbardziej krytycznych punktów końcowych lub dostępu awaryjnego.

- W przypadku najbardziej wrażliwych zasobów, istnieje możliwość skonfigurowania ręcznego zatwierdzania wniosków o dostęp uprzywilejowany.

- Integracja systemu biletowego umożliwia wdrożenie dostępu opartego na celu.

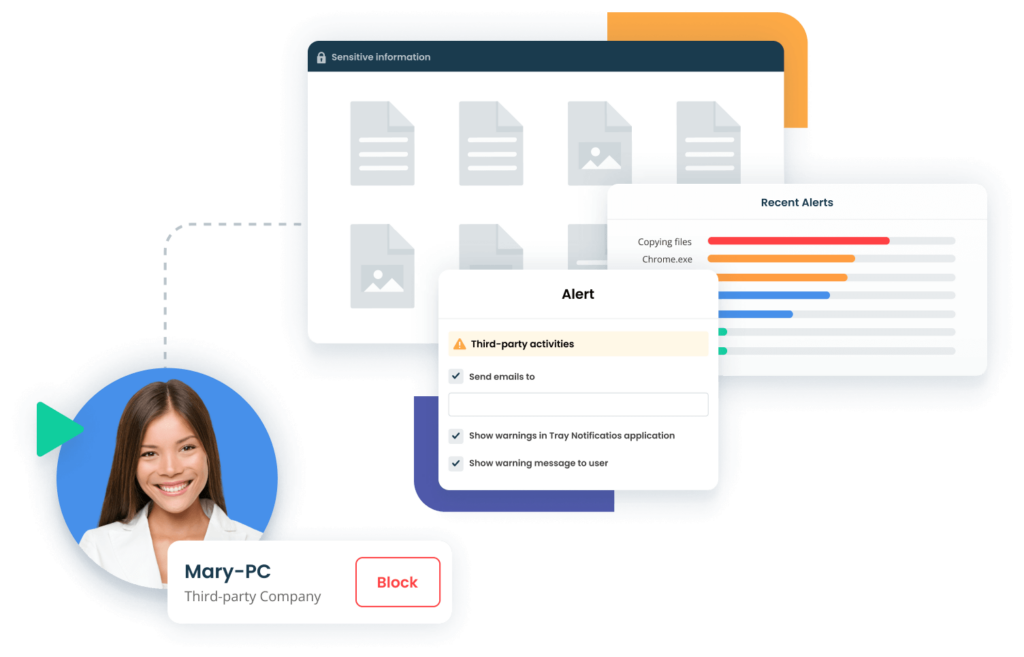

Alerty w czasie rzeczywistym i raporty aktywności

Dział bezpieczeństwa otrzyma alert oraz powiadomienie za każdym razem, gdy oprogramowanie wykryje podejrzaną aktywność pracownika trzeciego. W ten sposób będzie w stanie natychmiast zareagować i powstrzymać zagrożenie lub potencjalny atak.

Oprócz systemu alertów w czasie rzeczywistym, istnieje możliwość skonfigurowania powiadomień w taki sposób, aby konkretne działanie wywoływało zakończenie sesji lub natychmiastowe zablokowanie użytkownika.

Dzięki raportom i statystykom zawierającym podsumowanie czasu aktywności i niekatywności użytkowników, ocena efektywności ich pracy jest prostsza i wydajniejsza.

Uzyskaj więcej, dzięki rozwiązaniu do monitorowania sieci korporacyjnej

Niski całkowity koszt użytkowania

Łącząc solidne funkcje kontroli MSP oraz dostawców zewnętrznych, Syteca oferuje elastyczny schemat licencjonowania, pozostając opłacalnym dla wdrożeń o dowolnej wielkości.

Idealne rozwiązanie dla firm niezależnie od ich wielkości

Oprogramowanie jest niezauważalne i bezinwazyjne dla użytkowników oraz innych programów. Zebrane dane zapisywane są w wysoce zoptymalizowanych formatach.

Aktywny w Twoim środowisku w 20 minut lub mniej

Syteca jest szybki w instalacji i łatwo integruje się z systemami SIEM. Gotowe rozwiązanie otrzymasz po przerwie na kawę.

Dostosowany do pracy w dużym przedsiębiorstwie

Platforma zawiera funkcje dostosowane do dużych organizacji, takich jak obsługa wdrożeń multi-tenant, zaawansowana archiwizacja oraz możliwość integracji z systemami SIEM.

Syteca® zapewnia kontrolę dostawców zewnętrznych w dowolnej architektury sieciowej

Uzyskaj największą wartość dla swojej firmy – bezpieczeństwo IT, dzięki możliwościom Syteca

Wspieranych platform

Integracje Syteca®

Syteca bezinwazyjnie integruje się z istniejącą infrastrukturą IT, w tym z wiodącymi systemami SIEM i systemami ticketowymi.

Stadium przypadku

Co nasi klienci mówią o narzędziach Syteca do zapobiegania zagrożeniom wewnętrznym

Firmy, które skorzystały

z Syteca – platformy do zarządzania ryzykiem wewnętrznym

Monitoruj aktywność użytkowników z Syteca®

Często zadawane pytania

Rozważ podjęcie następujących kroków podczas monitorowania ryzyka stron trzecich w swojej organizacji:

- Zidentyfikuj potencjalne ryzyko związane z dostawcami zewnętrznymi. Mogą one obejmować ryzyko związane z przestrzeganiem przepisów, cyberbezpieczeństwem, reputacją i ryzykiem operacyjnym.

- Ustanów zestaw procedur monitorowania przez stronę trzecią. Określ narzędzia, których powinien używać Twój zespół ds. bezpieczeństwa do monitorowania oraz rodzaje raportów i audytów, które musi przeprowadzać. Wyjaśnij, jak często Twoi specjaliści ds. bezpieczeństwa muszą generować raporty i przeprowadzać audyty bezpieczeństwa stron trzecich.

- Skorzystaj z rozwiązań monitorujących innych firm. Dedykowane oprogramowanie monitorujące innych firm, takie jak Syteca, może pomóc w automatyzacji procesu monitorowania i skalowaniu wysiłków organizacji w zakresie zarządzania ryzykiem stron trzecich.

Do głównych wyzwań związanych z ustanowieniem skutecznego procesu monitorowania przez stronę trzecią należą:

- Brak przejrzystości. Zewnętrzni dostawcy usług mogą nie zapewniać pełnych informacji na temat sposobu pracy z krytycznymi danymi i systemami, co utrudnia Twojej organizacji identyfikację rzeczywistych zagrożeń.

- Brak kontroli. Chociaż Twoja organizacja jest odpowiedzialna za upewnienie się, że dostawcy Twojego łańcucha dostaw spełniają wszystkie niezbędne wymagania w zakresie cyberbezpieczeństwa, możesz mieć ograniczoną kontrolę nad stronami trzecimi.

- Stale zmieniający się krajobraz ryzyka. Ryzyko związane z relacjami ze stronami trzecimi stale ewoluuje i regularnie pojawiają się nowe zagrożenia. Nadążanie za zmianami i odpowiednie aktualizowanie procedur monitorowania może być wyzwaniem.

Twoja organizacja może być narażona na ryzyko cyberbezpieczeństwa stron trzecich ze strony podmiotów zewnętrznych w łańcuchu dostaw. Takie ryzyko może powstać w związku z tym, że dostawcy, usługodawcy, dostawcy, partnerzy lub wykonawcy mają dostęp do systemów i/lub wrażliwych danych Twojej organizacji.

Oto najczęstsze rodzaje ryzyka stron trzecich:

- Zagrożenia cyberbezpieczeństwa: ataki cybernetyczne, naruszenia bezpieczeństwa danych lub inne zdarzenia związane z bezpieczeństwem, które mogą zaszkodzić Twojej organizacji

- Ryzyka operacyjne: Ryzyka związane z zakłóceniami działalności biznesowej spowodowanymi przez dostawców i wykonawców

- Ryzyko braku zgodności: możliwy negatywny wpływ stron trzecich na zgodność Twojej organizacji z przepisami, regulacjami i normami obowiązującymi w Twojej branży

Bezpieczeństwo zewnętrznych dostawców, z którymi współpracujesz, ma kluczowe znaczenie, ponieważ może mieć wpływ również na bezpieczeństwo Twojej organizacji. Oto kilka negatywnych konsekwencji, jakie może ponieść Twoja organizacja z powodu braku cyberbezpieczeństwa u zewnętrznego dostawcy:

- Nieautoryzowany dostęp. Cyberprzestępcy często atakują małych dostawców usług, aby uzyskać dostęp do systemów i danych większej organizacji. Jeśli bezpieczeństwo Twojego dostawcy zostanie naruszone, może on zapewnić atakującym punkt wejścia do systemów Twojej organizacji.

- Naruszenia danych. Cyberprzestępcy mogą wykorzystywać niewłaściwie chronione systemy zewnętrznych dostawców, aby uzyskać dostęp do wrażliwych danych i własności intelektualnej Twojej organizacji i je ukraść.

- Kwestie niezgodności. Odpowiadasz nie tylko za przestrzeganie wymagań IT mających zastosowanie w Twojej organizacji, ale także za przestrzeganie przepisów przez zewnętrznych dostawców. Dlatego też, jeśli Twój zewnętrzny dostawca nie spełnia niektórych wymagań, Twojej organizacji mogą grozić kary, działania prawne lub utrata reputacji.

Relacje z zewnętrznymi dostawcami i usługodawcami mogą narazić Twoją organizację na szeroki zakres zagrożeń, w tym związanych z zgodnością, finansowych, reputacyjnych i operacyjnych. Wdrażając procesy zarządzania ryzykiem stron trzecich, można zidentyfikować i ocenić te ryzyka oraz podjąć odpowiednie kroki w celu ich ograniczenia.

Krótko mówiąc, dobrze wdrożony proces zarządzania ryzykiem stron trzecich może pomóc:

- Spełnij zgodność z przepisami

- Chroń najważniejsze dane swojej organizacji

- Zapobiegaj stratom finansowym i reputacyjnym

- Buduj oparte na zaufaniu relacje z zewnętrznymi dostawcami usług

Zarządzanie ryzykiem wewnętrznym w złożonych łańcuchach dostaw może być trudnym zadaniem. Jednak wykorzystanie oprogramowania do monitorowania ryzyka innych firm może uprościć ten proces. SytecaSystem oferuje zestaw kompleksowych narzędzi do zarządzania stron trzecich, umożliwiających skuteczne zarządzanie ryzykiem stron trzecich, w tym ciągłe monitorowanie użytkowników, weryfikację tożsamości, kontrolę dostępu, powiadomienia w czasie rzeczywistym i raporty aktywności.

Oprogramowanie monitorujące innych firm zostało zaprojektowane, aby pomóc organizacjom zarządzać ryzykiem wewnętrznym i ograniczać je, które może powstać ze strony wykonawców i dostawców usług outsourcingowych. Dzięki oprogramowaniu monitorującemu innej firmy Twoja organizacja może poprawić widoczność łańcucha dostaw, zmniejszyć ryzyko zagrożeń wewnętrznych i zachować zgodność z przepisami i standardami branżowymi.

Syteca jest dobrym przykładem oprogramowania monitorującego innej firmy. Zapewnia pełny zestaw narzędzi do wykrywania i zarządzania ryzykiem stron trzecich, takich jak ciągłe monitorowanie aktywności użytkowników, zarządzanie tożsamością, kontrola dostępu, reagowanie na zdarzenia w czasie rzeczywistym i raportowanie aktywności.

Z naszego bloga

Porozmawiajmy o potrzebach w zakresie ochrony danych przedsiębiorstwa

Bezpieczeństwo danych korporacyjnych nigdy nie było bardziej zagrożone niż obecnie. Skontaktuj się z nami, aby dowiedzieć się więcej o tym, jak Ekran System może zapewnić ochronę Twoich danych przed zagrożeniami wewnętrznymi.