Zazwyczaj organizacje szybko reagują na podejrzane zdarzenia, które mają miejsce w godzinach pracy, ponieważ mają wystarczającą liczbę specjalistów ds. cyberbezpieczeństwa, aby je zbadać. Jednak poza godzinami pracy, znacznie trudniej jest im zapewnić właściwy monitoring i szybkie reagowanie na incydenty. Dlatego też hakerzy często przeprowadzają ataki w nocy lub w weekendy.

Kontrola dostępu do punktów końcowych

Konfiguracja kontroli dostępu do punktów końcowych

Kontrola dostępu do punktów końcowych

Syteca posiada funkcję Kontroli Dostępu do Punktów Końcowych, która pozwala na ograniczanie dostępu do poszczególnych punktów końcowych w godzinach wolnych od pracy, np. w dni powszednie i weekendy. Po włączeniu tej funkcji, użytkownik nie będzie mógł uzyskać dostępu do chronionego punktu końcowego poza godzinami pracy bez wcześniejszego uzyskania osobistej zgody specjalisty ds. bezpieczeństwa IT.

Użyj tej funkcji, gdy potrzebujesz:

- Wzmocnić bezpieczeństwo krytycznych zasobów.

- Usprawnić zapobieganie incydentom związanym z cyberbezpieczeństwem.

Uwaga: Szczególnie ważne jest, aby takie ograniczenia dostępu skonfigurować dla kont z uprzywilejowanym dostępem do krytycznych punktów końcowych i systemów: administratorzy domen (w Windows) i konta administratorów (w Linux). W godzinach wolnych od pracy dostęp do tych kont powinien być zapewniony tylko po uzyskaniu zgody specjalisty ds. bezpieczeństwa IT.

Poniżej opisujemy krok po kroku proces konfiguracji tej funkcji.

Konfiguracja kontroli dostępu do punktów końcowych

Aby ustawić czasowe ograniczenia dostępu, należy określić użytkowników, którzy mogą zatwierdzać żądania dostępu otrzymane w godzinach wolnych od pracy i utworzyć regułę dostępu do punktów końcowych dla konkretnego użytkownika lub grupy.

Zacznijmy od zdefiniowania użytkowników, którzy mogą zatwierdzać żądania dostępu:

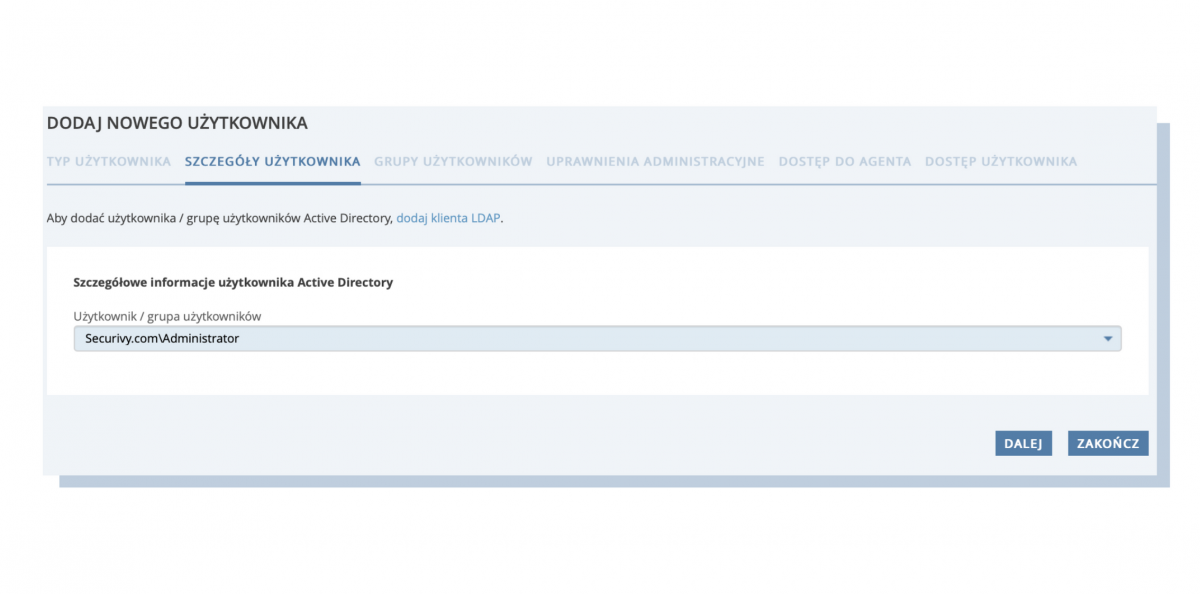

- W Konsoli zarządzania otwórz stronę Zarządzanie użytkownikami i kliknij przycisk Dodaj użytkownika.

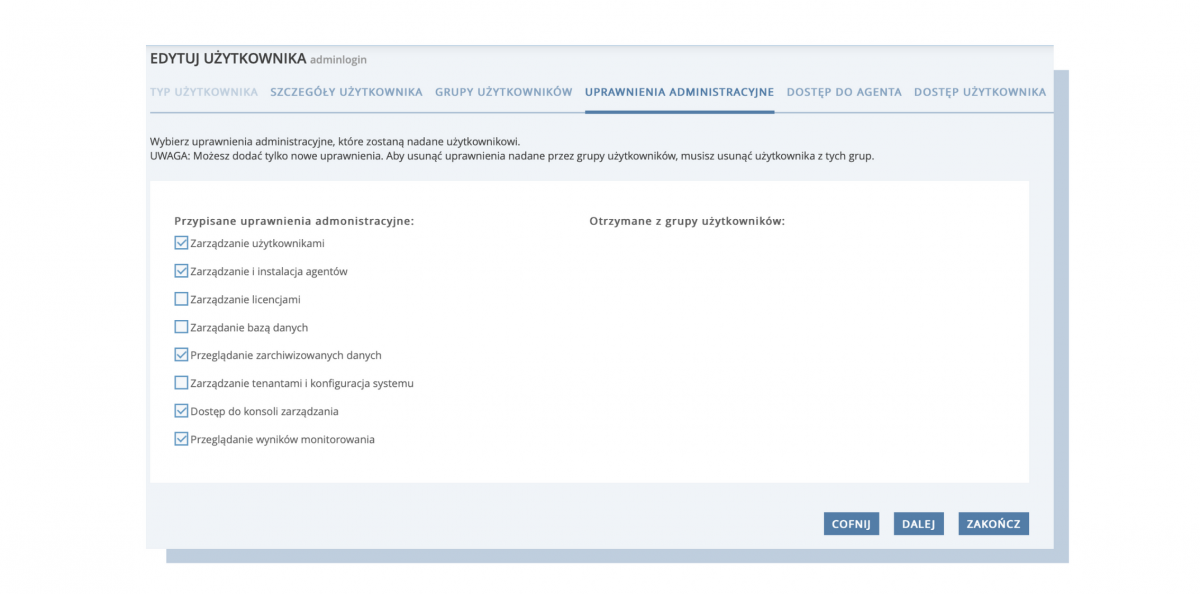

- Dodaj użytkownika i zdefiniuj jego uprawnienia.

- Kliknij przycisk Zakończ, aby zapisać zmiany i wyjść.

- W Konsoli zarządzania otwórz stronę Zarządzanie dostępem.

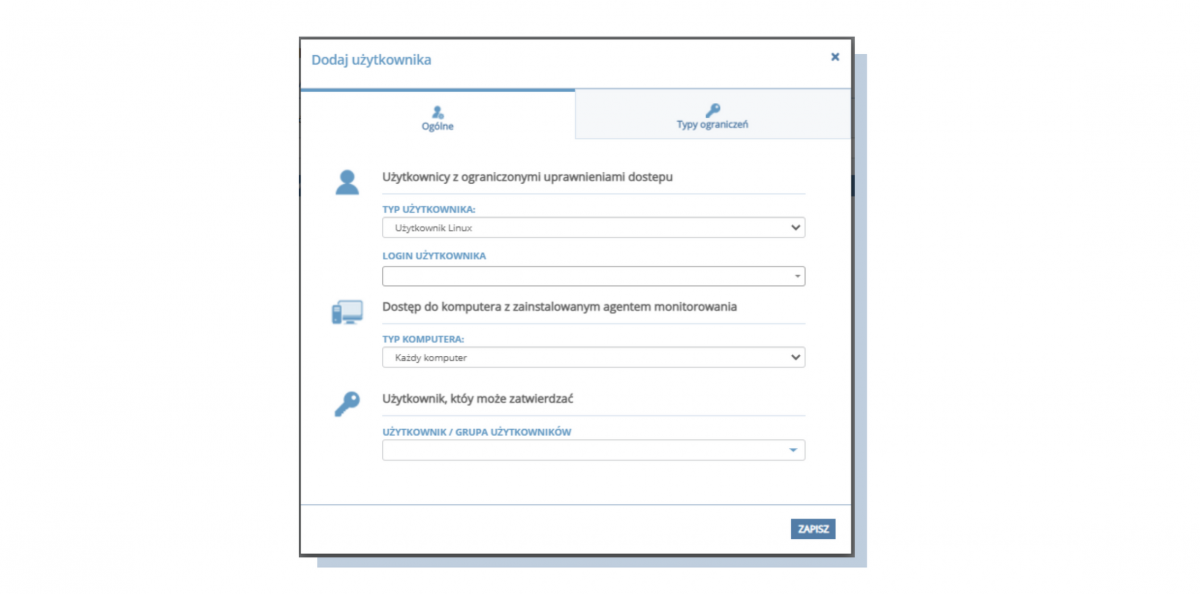

- Otwórz kartę Kontrola dostępu do punktów końcowych i kliknij przycisk Dodaj użytkownika.

- Wybierz typ użytkownika.

- Aby ustawić regułę dla konkretnego użytkownika, wprowadź jego login.

- W sekcji Dostęp do komputera z zainstalowanym agentem monitorowania wybierz typ komputera. Zalecamy wybranie opcji Każdy komputer.

- W sekcji Użytkownicy, zdefiniuj tych, którzy mogą zatwierdzać żądania dostępu otrzymane w godzinach wolnych od pracy od użytkownika z ograniczonymi prawami dostępu

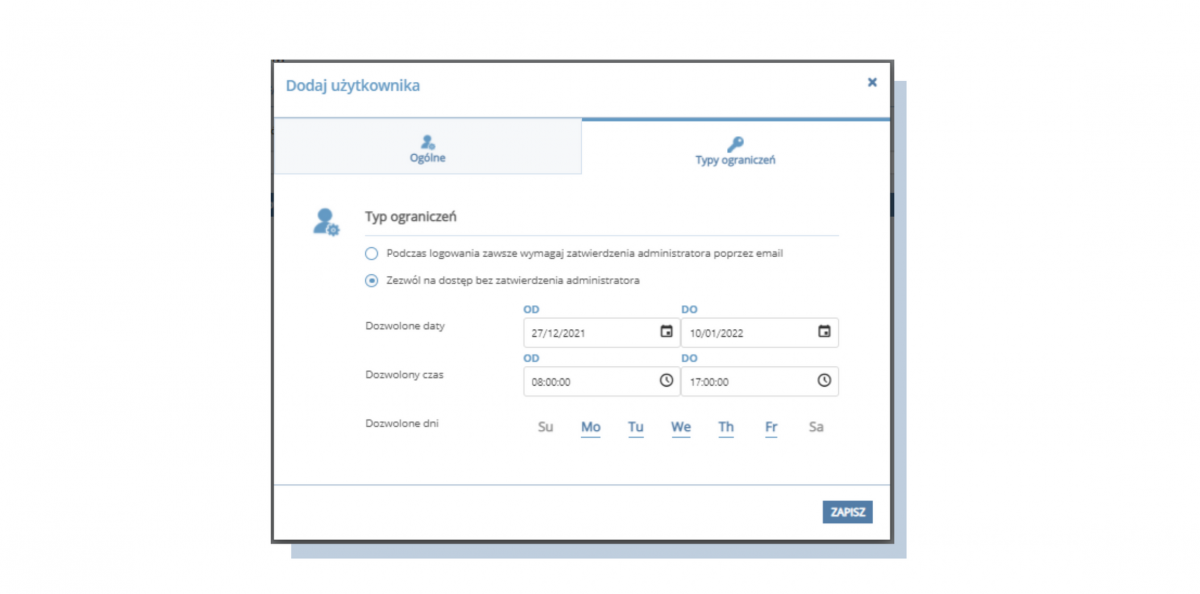

- Przejdź na kartę Rodzaje ograniczeń i zaznacz opcję Dostęp bez ograniczeń w czasie pracy.

- Użyj opcji Dozwolone daty, aby zdefiniować daty, kiedy użytkownicy mogą uzyskać dostęp do tego punktu końcowego bez zatwierdzenia. Po wygaśnięciu dozwolonych dat, zatwierdzenie będzie wymagane w każdym momencie.

- Użyj opcji Dozwolone dni tygdnia, aby zdefiniować dni, w których dostęp może być dozwolony bez zatwierdzenia.

- Zapisz zmiany i wyjdź.

Następnie można przejść do konfigurowania reguły dostępu do punktów końcowych:

Na grafice widać skonfigurowaną regułę dostępu do punktów końcowych, która zezwala użytkownikowi na zalogowanie się do systemu wyłącznie w godzinach pracy (od 8 do 17) od poniedziałku do piątku. Aby uzyskać dostęp do systemu poza tymi ramami czasowymi, użytkownik musi wysłać prośbę o akceptację. Zdefiniowany uprzednio administrator otrzymuje prośbę (na określony adres e-mail) od użytkownika, który potrzebuje dostępu. Wówczas może on odrzucić lub zaakceptować taki wniosek.

W ten sposób dostęp do chronionego punktu końcowego jest w pełni kontrolowany i zarządzany przez wyznaczonego administratora. Bez jego bezpośredniej zgody, użytkownik nie będzie mógł się zalogować do systemu.