Überwachte Datenanonymisierung

Gewährleisten Sie die Privatsphäre Ihrer Anwender und schützen Sie Ihre Daten vor Insider-Bedrohungen

Kontakt Aufnehmen

Warum Benutzerdaten anonymisieren?

Jede gründliche Software zur Überwachung der Benutzeraktivitäten zeichnet alle Aktionen eines Benutzers auf, einschließlich der Aktionen mit seinen Daten: Logins, Anmeldedaten, soziale Netzwerke, Geräteinformationen etc.

Diese Daten gelten als persönlich identifizierbare Informationen (PII) und werden durch dieselben IT-Standards, Gesetze und Vorschriften geschützt wie andere Arten sensibler Daten. Die reine Anonymisierung solcher Daten löscht die Verbindung zwischen dem Benutzer und seinen Aktivitätsprotokollen, was die Untersuchung von Sicherheitsvorfällen unmöglich macht.

Die Pseudonymisierung ermöglicht es Ihnen, sensible Daten vor Insider-Bedrohungen zu schützen und gleichzeitig die Möglichkeit zu haben, Daten bei Bedarf zu de-anonymisieren.

Die Pseudonymisierung von Daten kann Ihnen helfen:

- Einhaltung von IT-Standards, Gesetzen und Vorschriften

- Schützen Sie die PII Ihrer Benutzer

- Entfernen von Identitätsmarkierungen aus Mitarbeiterdaten

- Untersuchen Sie Sicherheitsvorfälle, ohne die Privatsphäre anderer Nutzer zu gefährden

- Verhinderung des versehentlichen Zugriffs auf PII

GDPR

Artikel 25 “Datenschutz durch technik und datenschutzfreundliche voreinstellungen”

“[…] der für die Verarbeitung Verantwortliche trifft sowohl zum Zeitpunkt der Festlegung der Mittel für die Verarbeitung als auch zum Zeitpunkt der Verarbeitung selbst geeignete technische und organisatorische Maßnahmen, wie z. B. die Pseudonymisierung, die darauf abzielen, die Datenschutzgrundsätze, wie z. B. die Datenminimierung, wirksam umzusetzen und die erforderlichen Garantien in die Verarbeitung einzubeziehen, damit die Anforderungen dieser Verordnung erfüllt und die Rechte der betroffenen Personen geschützt werden.”

Hauptmerkmale der Anonymisierung mit Syteca

FIPS 140-2-zertifizierte Verschlüsselung aller Benutzernamen und Aliasnamen

Kein Einfluss auf die Überwachung und Aufzeichnung von Benutzeraktivitäten

Datenanonymisierung für Benutzer mit beliebiger Berechtigungsstufe

Möglichkeit zur De-Anonymisierung von Daten im Falle eines Cybersicherheitsvorfalls

Eingeschränkter Zugang zur De-Anonymisierungsfunktion

Schutz der personenbezogenen Daten der Nutzer in den Ergebnissen der Tätigkeitsüberwachung

Active Directory-Kompatibilität

Umsetzung der DSGVO-Anforderungen zum Schutz personenbezogener Daten

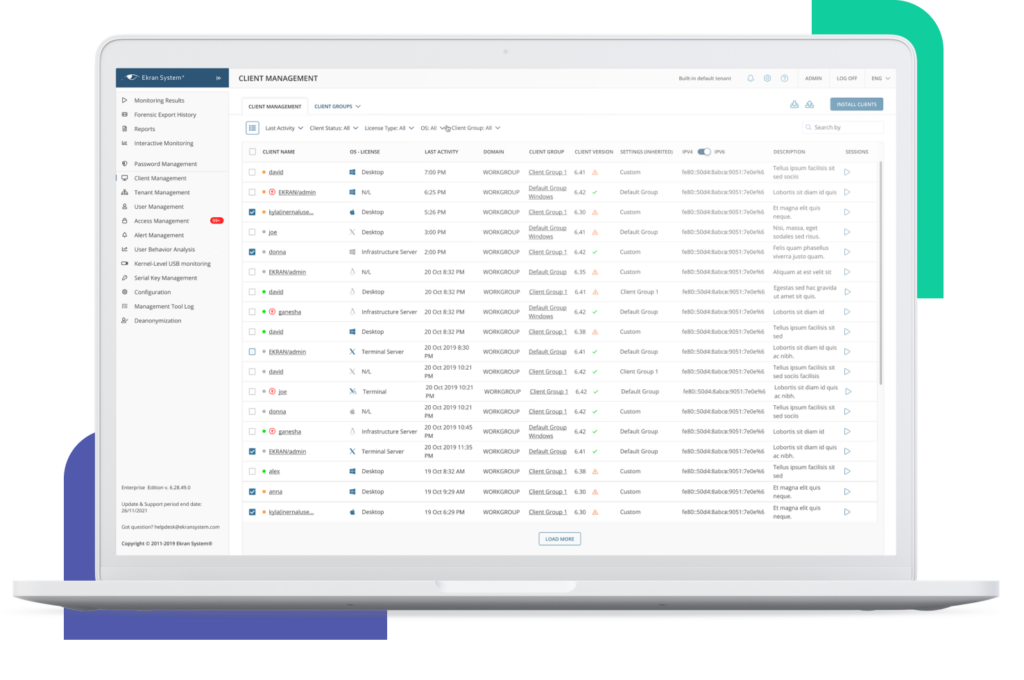

Grundsätze der Datenanonymisierung im Syteca

Syteca ersetzt Benutzeranmeldungen und Gerätenamen durch Aliasnamen, um eine Zuordnung dieser Daten zu einem bestimmten Benutzer unmöglich zu machen. Wenn zum Beispiel jemand in den Ergebnissen und Berichten der Aktivitätsüberwachung nach dem Benutzer John-Smith sucht, der am John-Smith-PC arbeitet, könnte er den Benutzer USR-880B1A und CLN-E0CB5E sehen.

Eindeutige Aliasnamen werden nach dem Zufallsprinzip vergeben, so dass es unmöglich ist, ein Muster zu erkennen und einen Alias mit einem Benutzer zu verknüpfen.

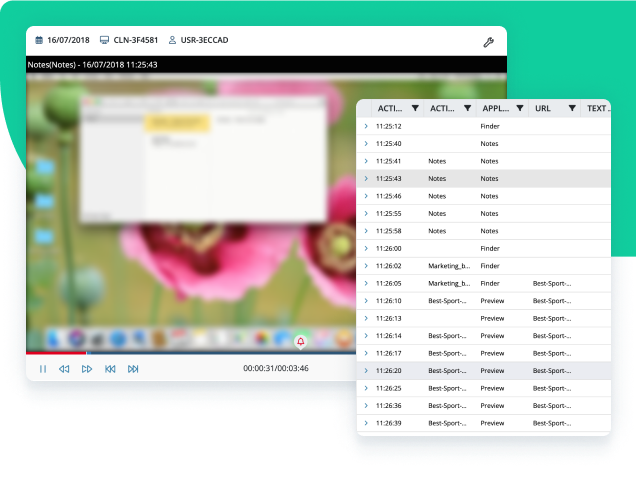

Syteca versteckt Benutzerdaten in:

- Ergebnisse der Benutzeraktivitätsüberwachung

- Berichte über Benutzeraktivitäten

- Screenshots von Benutzersitzungen

- Das Syteca Management Tool

Weitere Informationen finden Sie in der Dokumentation zum Syteca

Sicherung privater Daten

Diese Funktion funktioniert folgendermaßen:

- Die Datenanonymisierung ist standardmäßig ausgeschaltet.

- Sie wird eingeschaltet, wenn Sie eine Syteca Lizenz erwerben.

- Wenn der Anonymisierungsalgorithmus zum ersten Mal aktiviert wird, werden alle aktuellen Benutzerdaten zufällig ausgewählt.

- Von da an zeigt Syteca in den Überwachungsdaten und Aktivitätsberichten nur noch die Pseudonyme der Benutzer an.

- Wenn ein neuer Benutzer hinzugefügt wird, wählt Syteca automatisch seine Daten aus.

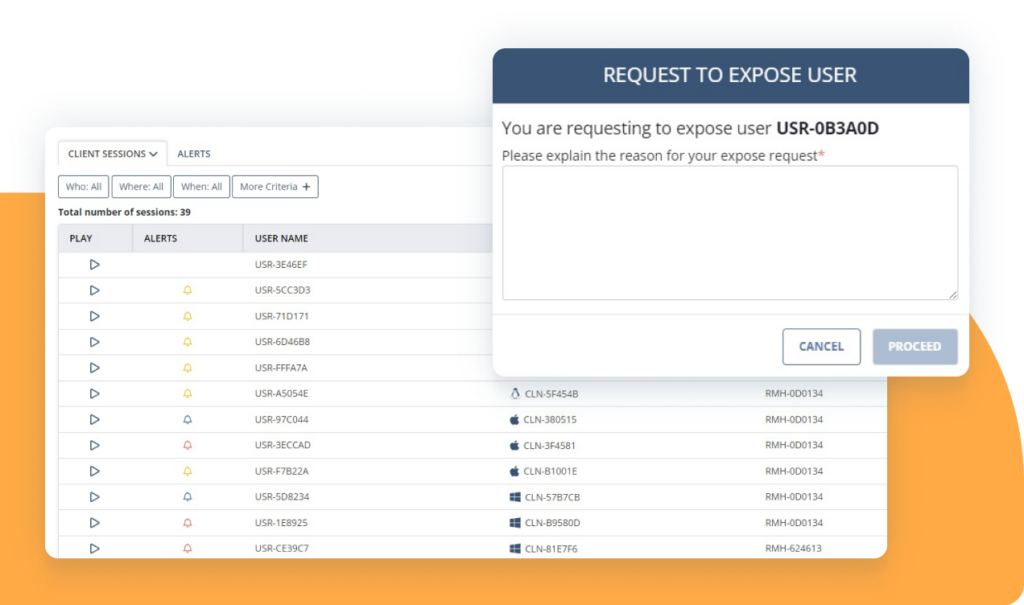

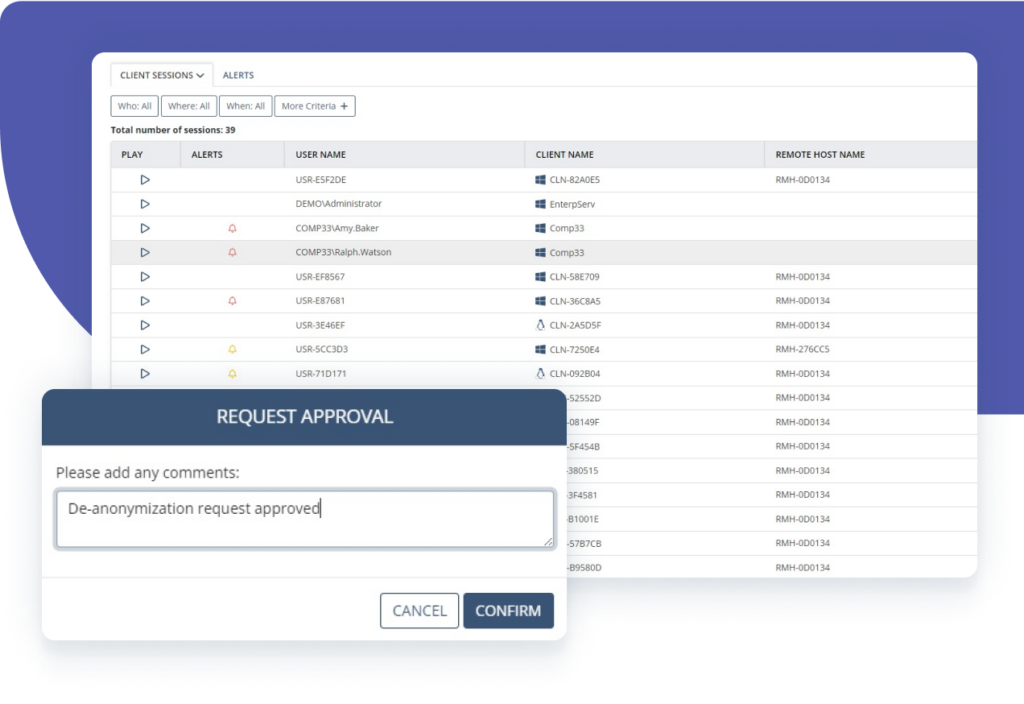

De-Anonymisierung von Daten

Um einen Nutzer zu de-anonymisieren, müssen ein Sicherheitsbeauftragter und ein Datenschutzbeauftragter (DSB) zusammenarbeiten:

- Ein Sicherheitsbeauftragter beantragt die De-Anonymisierung der Daten eines bestimmten Benutzers und begründet seinen Antrag.

- Ein DSB prüft den Antrag und genehmigt oder lehnt ihn ab.

- Wird der Antrag genehmigt, kann der Sicherheitsbeauftragte Benutzersitzungen mit identifizierbaren Daten überprüfen. Für den DSB bleiben die Benutzerdaten verborgen.

- 24 Stunden nach der Genehmigung der Anfrage anonymisiert Syteca die Benutzerdaten wieder automatisch.

Der De-Anonymisierungsprozess ermöglicht es, einen Benutzer im Falle eines Sicherheitsvorfalls schnell zu identifizieren. Gleichzeitig sind die privaten Daten der Nutzer vor jedem geschützt, der Zugriff auf das Syteca-Management-Tool hat.

Need a quick discovery call to discuss your request?

Book a Time Slot HereHolen Sie sich den größten Nutzen für Ihr Unternehmen mit anderen Funktionen von Syteca

Unterstützte Plattformen

Erfahren Sie, wie Syteca unsere Kunden bei der kontinuierlichen Abwehr von Bedrohungen aus dem Inneren unterstützt.

Was unsere Kunden über die Tools von Syteca zur Abwehr von Insider-Bedrohungen sagen

Sie haben

sich für die Insider-Risikomanagement-Plattform von Syteca entschieden

Sprechen wir über Ihre Datenschutz-Anforderungen

Setzen Sie sich mit unserem Team in Verbindung, um zu erfahren, wie unsere Software für das Management von Insider-Risiken die Daten Ihres Unternehmens vor Risiken schützen kann, die durch menschliche Faktoren verursacht werden. Vereinbaren Sie einen Gesprächstermin mit uns zu einem Zeitpunkt, der Ihnen am besten passt, und lassen Sie uns herausfinden, wie wir Ihnen helfen können, Ihre Sicherheitsziele zu erreichen.