Lösung Zur Sicherheitsüberwachung Von Drittanbietern

Überwachen der Aktivität. Verwalten von privilegiertem Zugriff. Reaktion auf Vorfälle. ALL-IN-ONE

Die Herausforderung der Sicherheitsüberwachung durch Dritte

Während der Begriff “Unternehmensinfrastruktur-Insider” häufig für interne Mitarbeiter verwendet wird, gibt es noch eine weitere Kategorie von Nutzern, die Zugang zur Unternehmensinfrastruktur haben – diejenigen, die für Drittanbieter arbeiten, die professionelle Outsourcing-Dienste anbieten.

Dies können sein:

- Anbieter verwalteter Dienste (MSPs), insbesondere Anbieter verwalteter Sicherheitsdienste (MSSPs)

- IT-Outsourcing-Dienstleister, häufig auch als IT-Provider bezeichnet

- Externe Drittanbieter

- Unabhängige Auditoren und Sachverständige

Diese Mitarbeiter können Ihre Datenbanken verwalten, Ihre Server und kritischen Anwendungen konfigurieren und warten, die Sicherheitsperimeter überwachen, die Anfälligkeit des Systems testen und andere wichtige Aufgaben zur Gewährleistung der Geschäftskontinuität ausführen.

Aufgrund ihrer Rollen und Aufgaben haben sie privilegierten Zugriff zu kritischen Endpunkten und kommen mit sensiblen Informationen in Berührung. Aber wie kann man Dritte überwachen? Die Antwort ist spezielle Überwachungssoftware von Drittanbietern.

Warum Sie eine Lösung zur Überwachung und Prüfung von Drittanbietern benötigen

Die Überwachung von IT-Anbietern und die Fernverwaltung und -prüfung von Drittanbietern sind wesentliche Bestandteile des allgemeinen Risikomanagements und der Einhaltung von Vorschriften.

Ausgelagerte Verwaltungsdienstleister können die Konfiguration kritischer Systeme ändern, so dass ihre Handlungen genau überwacht werden müssen.

Outsourcing-Dienstleister haben Zugriff zu geschützten Bereichen des Unternehmens, und natürlich sollten Überwachungstools von Drittanbietern Teil der Sicherheitsstrategie eines Unternehmens sein.

Outsourcing-Mitarbeiter können auf sensible Daten zugreifen, sie ändern oder sogar löschen. Die Sicherheitsüberwachung von Dritten ist entscheidend für die Gewährleistung der Datensicherheit.

Eine umfassende Lösung für die Sicherheit von Subunternehmern

Kontinuierliche Überwachungssoftware von Drittanbietern

Syteca® erfüllt alle Anforderungen eines Unternehmens durch die Einrichtung von Prozessen für die Sicherheitsüberwachung von Drittanbietern.

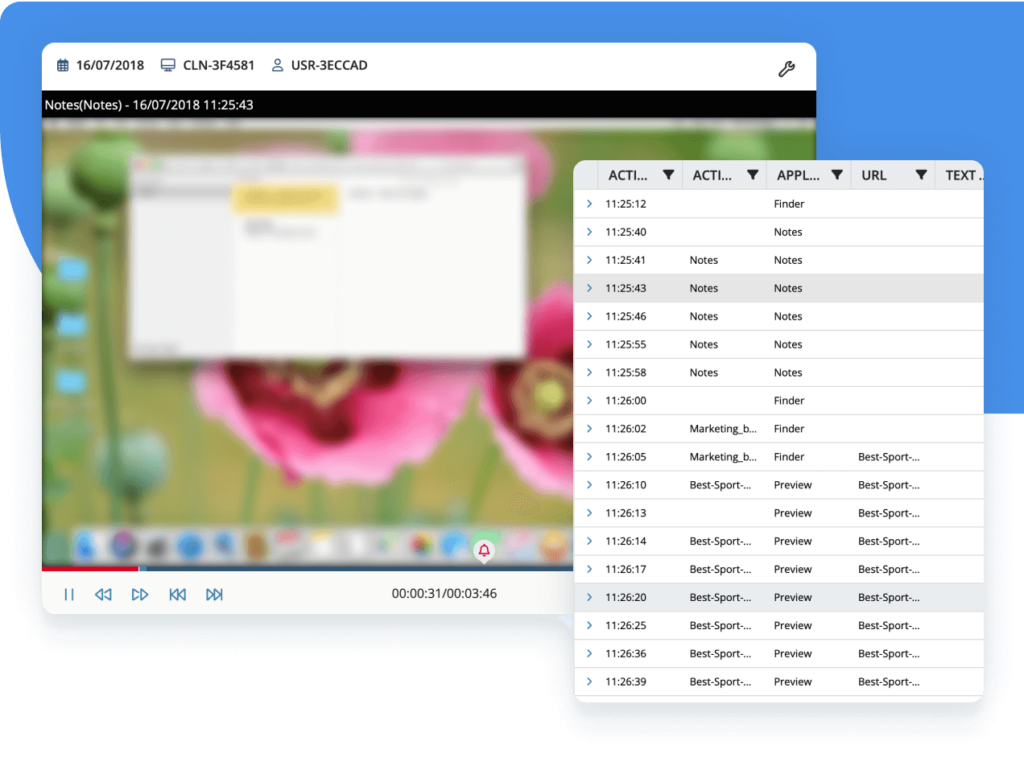

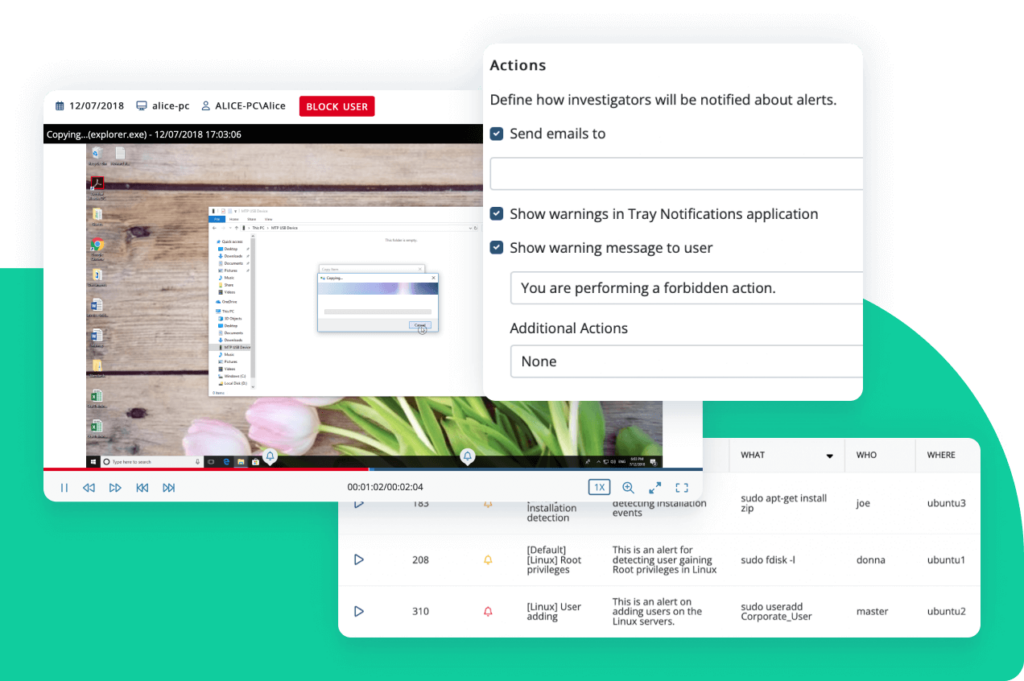

Die Lösung kann problemlos auf kritischen Endpunkten eingesetzt werden und bietet mit Hilfe von detaillierten Videoprotokollen einen Überblick über alle SSH– und RDP-Sitzungen von Drittanbietern.

Sie können Syteca® so konfigurieren, dass es die Sitzungen aller Benutzer oder nur die Sitzungen ausgewählter Benutzernamen oder IP-Adressen aufzeichnet, so dass Sie sich auf die Überwachung von Drittanbietern konzentrieren können.

Da solche Drittanbieter in der Regel über erweiterte Berechtigungen verfügen, müssen MSP-Überwachungssoftware und Sicherheitsüberwachungsdienste von Drittanbietern umfassende Funktionen zur Kontrolle privilegierter Benutzeraktivitäten bieten.

Die Drittanbieter-Überwachungssoftware Syteca® leistet genau das:

- Zeichnet Benutzersitzungen mit Überwachung der Aktivität privilegierter Benutzer auf

- Der erweiterte Client-Schutzmodus verhindert unbefugte administrative Versuche, die Überwachung zu blockieren.

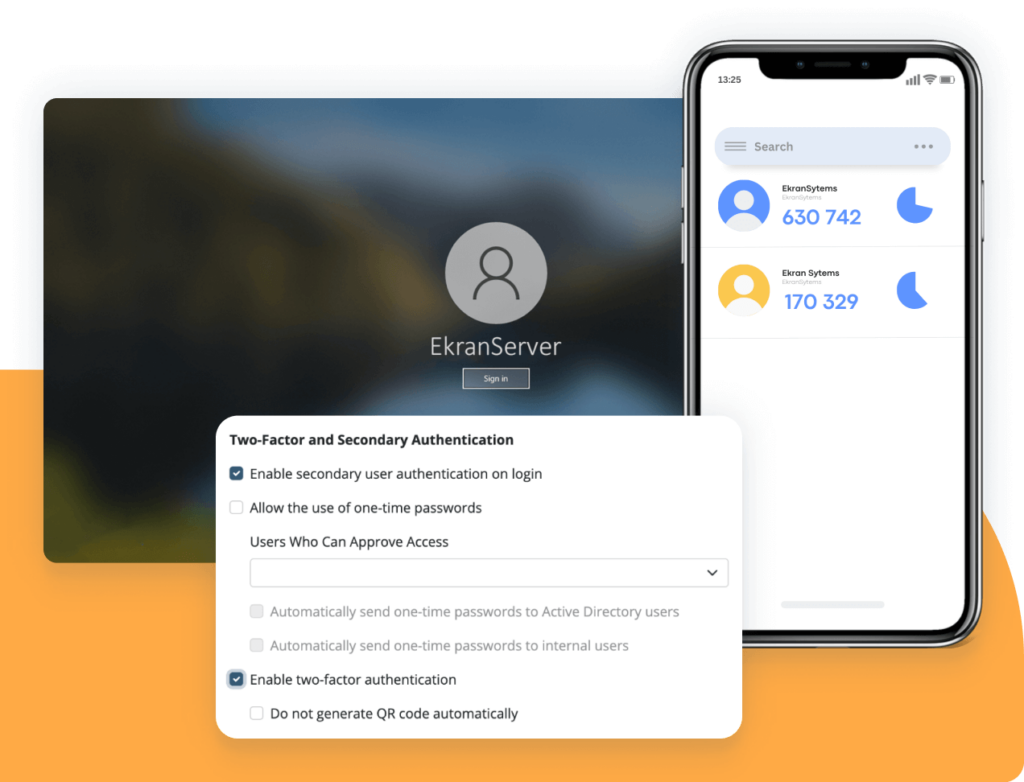

Identitätsüberprüfung durch Dritte

Da die Sitzungen von Unterauftragnehmern in der Regel remote stattfinden, ist eine gründliche Identitätsprüfung für jede Verbindung von entscheidender Bedeutung.

Syteca stattet Ihr Team aus mit:

- Multi-Faktor-Authentifizierung (MFA) auf der Grundlage von Anmeldedaten und mobilen Geräten.

- Sekundäre Authentifizierung für gemeinsame Anmeldungen, um mit Standardanmeldungen wie „admin“ und „root“ umzugehen, die häufig von Remote-Administratoren verwendet werden. Die sekundäre Authentifizierung ermöglicht eine eindeutige Zuordnung der Aktivität zu einem einzelnen Benutzer.

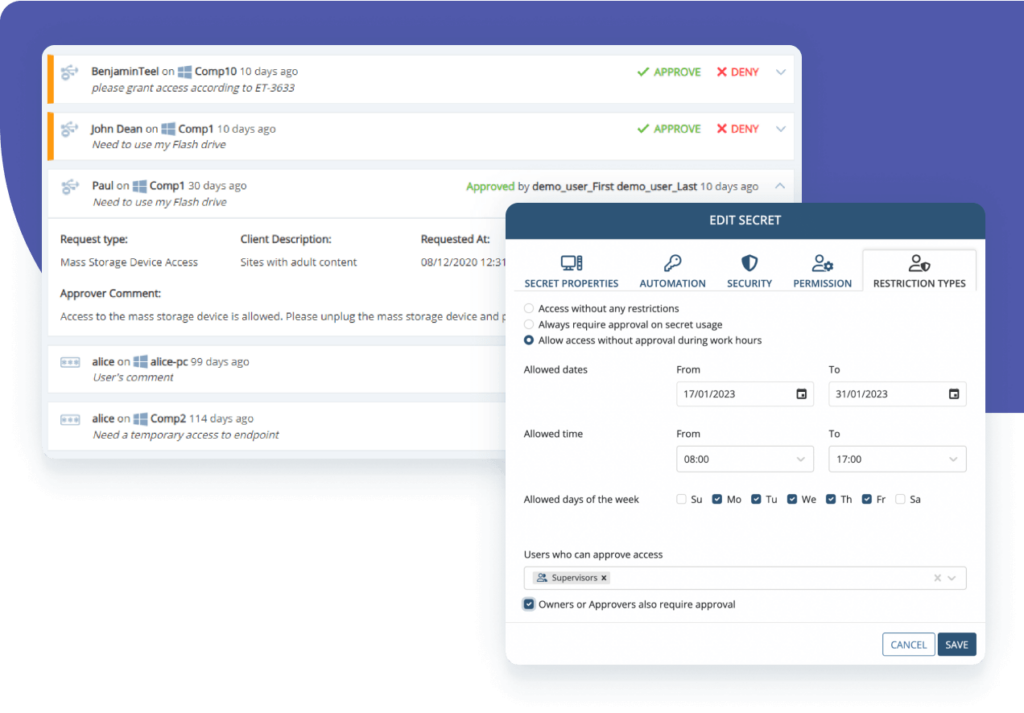

Zugriffskontrolle von Dritten

Die Sicherheitslösungen von Syteca® für Drittanbieter bieten eine granulare Zugriffskontrolle:

- Terminal Server-Clients bieten ein vollständiges Toolset für das privilegierte Account- und Session-Management (PASM) zur Gewährung und Verwaltung temporärer Zugriffe.

- Einmalige Passwörter können für die kritischsten Endpunkte oder den Zugang in Notfällen verwendet werden.

- Für die risikoreichsten Szenarien können Sie einen Workflow für Zugriffsanfragen und Genehmigungen einrichten.

- Durch die Integration des Ticketingsystems können Sie einen zweckgebundenen Zugriff einrichten.

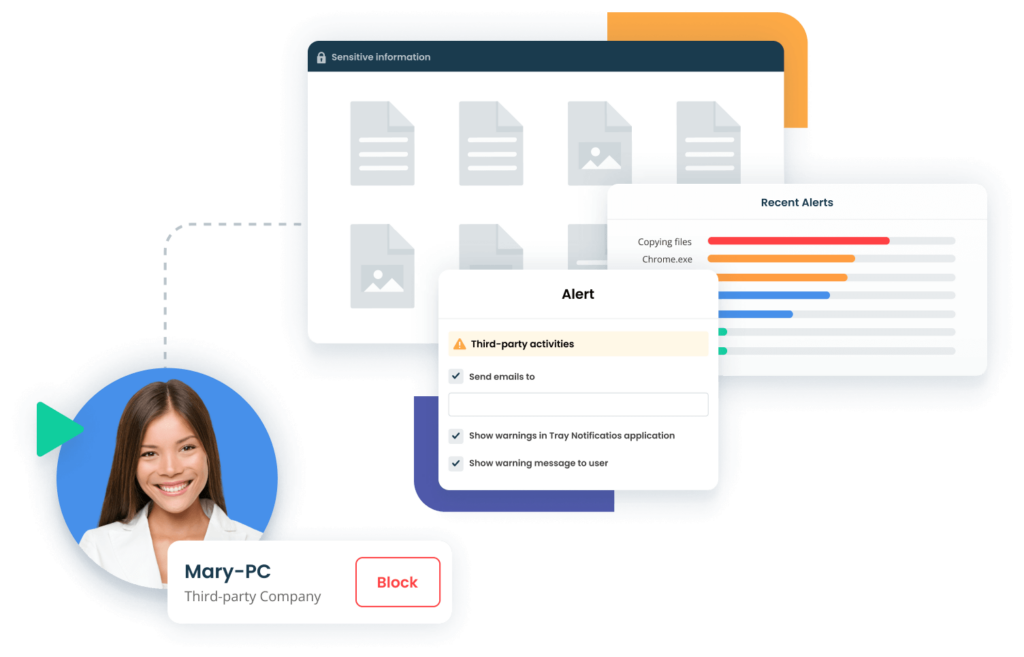

Warnmeldungen und Aktivitätsberichte in Echtzeit

Wenn ein IT-Provider oder Drittanbieter eine anormale oder sicherheitskritische Aktion durchführt, wird Ihr Team benachrichtigt und mit dem Kontext des Vorfalls versorgt, damit es sofort reagieren kann.

Neben Echtzeitwarnungen zu potenziell gefährlichen Aktionen innerhalb von Sitzungen kann das System Ihr Sicherheitsteam benachrichtigen, wenn eine Sitzung von bestimmten Nutzern oder von bestimmten IPs eingerichtet wird. Kritische Warnmeldungen können automatisierte Aktionen für Vorfallsreaktionen auslösen, wie z.B. das Beenden einer Sitzung oder das Blockieren eines Nutzers.

Verschiedene allgemeine Berichte zur Benutzeraktivität machen die Überwachung von IT-Anbietern und Dritten noch einfacher und effizienter.

Mehr erreichen mit einer unternehmensgerechten Lösung zur Sicherheitsüberwachung von Drittanbietern

Durch die Kombination von leistungsstarken MSP- und Drittanbieter-Kontrollfunktionen bietet Syteca eine flexible Lizenzierung und bleibt dabei kosteneffizient für Implementierungen jeder Größe.

Leichter Software-Agent und optimierte Formate für die Datenspeicherung

Der leichte Agent arbeitet unauffällig und ist für Benutzer oder andere Programme nicht zu bemerken. Die gesammelten Daten werden in durchsuchbaren und hoch optimierten Formaten gespeichert.

In 20 Minuten oder weniger in Ihrer Umgebung aktiviert

Syteca ist schnell zu installieren und lässt sich problemlos in SIEM- und Ticketingsysteme integrieren. Sie erhalten eine gebrauchsfertige Lösung direkt nach einer Kaffeepause.

Die Plattform umfasst unternehmenstaugliche Funktionen wie Unterstützung für mandantenfähige Bereitstellungen, Hochverfügbarkeit, erweiterte Archivierung, SIEM und die Integration von Ticketing-Systemen.

Syteca® bietet universelle Drittanbietersicherheit für jede Netzwerkarchitektur, einschließlich hybrider Netzwerke.

Holen Sie sich den größten Nutzen für Ihr Unternehmen mit anderen Funktionen von Syteca

Unterstützte Plattformen

Syteca-Integrationen

Das Privileged Access Management von Syteca lässt sich problemlos in Ihre bestehende Infrastruktur integrieren, einschließlich führender SIEM- und Ticketing-Systeme.

Fallstudien

Was unsere Kunden über die Tools von Syteca zur Abwehr von Insider-Bedrohungen sagen

Sie haben

sich für die Insider-Risikomanagement-Plattform von Syteca entschieden

Überwachung der Benutzeraktivität mit Syteca®

FAQ

Erwägen Sie die folgenden Schritte, wenn Sie Risiken Dritter in Ihrem Unternehmen überwachen:

- Identifizieren Sie die potenziellen Risiken, die mit Ihren Drittanbietern verbunden sind. Dazu können Compliance-, Cybersicherheits-, Reputations- und Betriebsrisiken gehören.

- Richten Sie eine Reihe von Überwachungsverfahren durch Dritte ein. Geben Sie die Tools an, die Ihr Sicherheitsteam zur Überwachung verwenden soll, und die Arten von Berichten und Audits, die es durchführen muss. Klären Sie, wie oft Ihre Sicherheitsbeauftragten Berichte erstellen und Sicherheitsüberprüfungen durch Dritte durchführen müssen.

- Nutzen Sie Überwachungslösungen von Drittanbietern. Spezielle Überwachungssoftware von Drittanbietern wie Syteca kann Ihnen dabei helfen, den Überwachungsprozess zu automatisieren und die Risikomanagementbemühungen Ihres Unternehmens durch Drittanbieter zu skalieren.

Zu den größten Herausforderungen bei der Einrichtung eines effizienten Überwachungsprozesses durch Dritte gehören:

- Mangel an Transparenz. Drittanbieter stellen möglicherweise keine vollständigen Informationen darüber zur Verfügung, wie sie mit kritischen Daten und Systemen arbeiten, was es für Ihr Unternehmen schwierig macht, tatsächliche Risiken zu erkennen.

- Mangelnde Kontrolle. Obwohl Ihr Unternehmen dafür verantwortlich ist, sicherzustellen, dass Ihre Lieferkettenanbieter alle erforderlichen Cybersicherheitsanforderungen erfüllen, haben Sie möglicherweise nur begrenzte Kontrolle über Ihre Dritten.

- Sich ständig verändernde Risikolandschaft. Die Risiken in Bezug auf Beziehungen zu Dritten entwickeln sich ständig weiter und es tauchen regelmäßig neue Bedrohungen auf. Es kann schwierig sein, mit Änderungen Schritt zu halten und Ihre Überwachungsverfahren entsprechend zu aktualisieren.

Ihr Unternehmen kann aufgrund externer Einheiten innerhalb der Lieferkette Cybersicherheitsrisiken Dritter ausgesetzt sein. Solche Risiken können dadurch entstehen, dass Ihre Anbieter, Dienstleister, Zulieferer, Partner oder Auftragnehmer Zugriff auf die Systeme und/oder sensiblen Daten Ihres Unternehmens haben.

Hier sind die häufigsten Arten von Risiken Dritter:

- Cybersicherheitsrisiken: Cyberangriffe, Datenschutzverletzungen oder andere Sicherheitsvorfälle, die Ihrem Unternehmen schaden könnten

- Betriebsrisiken: Risiken im Zusammenhang mit Störungen des Geschäftsbetriebs durch Lieferanten und Auftragnehmer

- Compliance-Risiken: Mögliche negative Auswirkungen Dritter auf die Einhaltung von Gesetzen, Vorschriften oder Standards, die für Ihre Branche gelten, durch Ihr Unternehmen

Die Sicherheit der Drittanbieter, mit denen Sie zusammenarbeiten, ist von entscheidender Bedeutung, da sie auch Auswirkungen auf die Sicherheit Ihres Unternehmens haben kann. Hier sind einige negative Folgen, die Ihr Unternehmen aufgrund mangelnder Cybersicherheit bei einem Drittanbieter erleiden kann:

- Unautorisierter Zugriff. Cyberkriminelle haben es oft auf kleine Dienstleister abgesehen, um Zugang zu den Systemen und Daten größerer Unternehmen zu erhalten. Wenn die Sicherheit Ihres Anbieters gefährdet ist, kann dies Angreifern einen Einstiegspunkt in die Systeme Ihres Unternehmens bieten.

- Datenschutzverletzungen. Cyberkriminelle nutzen möglicherweise nicht ordnungsgemäß geschützte Systeme von Drittanbietern, um auf die sensiblen Daten und das geistige Eigentum Ihres Unternehmens zuzugreifen und diese zu stehlen.

- Probleme bei Nichteinhaltung. Sie sind nicht nur für die Einhaltung der für Ihr Unternehmen geltenden IT-Anforderungen verantwortlich, sondern auch für die Compliance Ihrer Drittanbieter. Wenn Ihr Drittanbieter also einige Anforderungen nicht erfüllt, kann Ihr Unternehmen mit Geldstrafen, rechtlichen Schritten oder einem Rufschaden rechnen.

Beziehungen zu Drittanbietern und Dienstleistern können Ihr Unternehmen einer Vielzahl von Risiken aussetzen, darunter Compliance-, Finanz-, Reputations- und Betriebsrisiken. Durch die Implementierung von Risikomanagementprozessen Dritter können Sie diese Risiken identifizieren und bewerten und geeignete Maßnahmen zu ihrer Minderung ergreifen.

Kurz gesagt, ein gut implementierter Risikomanagementprozess für Dritte kann Ihnen dabei helfen:

- Erfüllen Sie die Einhaltung gesetzlicher Vorschriften

- Schützen Sie die kritischen Daten Ihres Unternehmens

- Verhindern Sie finanzielle und Reputationsverluste

- Bauen Sie vertrauensvolle Beziehungen zu Drittanbietern auf

Der Umgang mit Insider-Risiken in komplexen Lieferketten kann eine gewaltige Aufgabe sein. Der Einsatz von Risikoüberwachungssoftware von Drittanbietern kann den Prozess jedoch vereinfachen. Syteca bietet eine Reihe umfassender Drittanbieter-Management-Tools für ein effektives Drittanbieter-Risikomanagement, einschließlich kontinuierlicher Benutzerüberwachung, Identitätsüberprüfung, Zugriffskontrolle, Echtzeitbenachrichtigungen und Aktivitätsberichten.

Überwachungssoftware von Drittanbietern soll Unternehmen dabei helfen, Insider-Risiken zu verwalten und zu mindern, die von Auftragnehmern und Outsourcing-Dienstleistern ausgehen können. Mit Überwachungssoftware von Drittanbietern kann Ihr Unternehmen die Transparenz der Lieferkette verbessern, das Risiko von Insider-Bedrohungen verringern und Branchenvorschriften und -standards einhalten.

Syteca ist ein gutes Beispiel für Überwachungssoftware von Drittanbietern. Es bietet einen vollständigen Satz an Tools zur Risikoerkennung und -verwaltung von Drittanbietern, z. B. kontinuierliche Überwachung der Benutzeraktivität, Identitätsverwaltung, Zugriffskontrolle, Reaktion auf Vorfälle in Echtzeit und Aktivitätsberichte.

Blog Spotlight

Sprechen wir über Ihre Datenschutz-Anforderungen

Setzen Sie sich mit unserem Team in Verbindung, um zu erfahren, wie unsere Software für das Management von Insider-Risiken die Daten Ihres Unternehmens vor Risiken schützen kann, die durch menschliche Faktoren verursacht werden. Vereinbaren Sie einen Gesprächstermin mit uns zu einem Zeitpunkt, der Ihnen am besten passt, und lassen Sie uns herausfinden, wie wir Ihnen helfen können, Ihre Sicherheitsziele zu erreichen.